nmap扫描 ---- gobuster扫描网站目录 ---- wpscan扫描发现漏洞插件 ---- 利用wordpress插件Social Warfare的RCE漏洞getshell(无需登录)---- wordpress配置文件泄露明文密码,切换到用户takis ---- sudo su提权 ---- 查看.bash_history发现flag

环境信息:靶机:192.168.101.87

攻击机:192.168.101.34

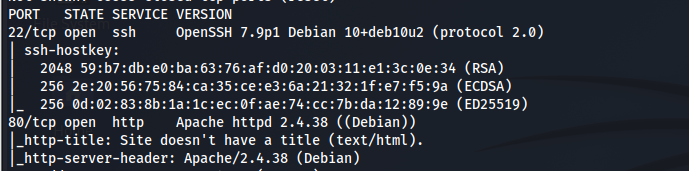

具体步骤: 1、nmap扫描sudo nmap -sV -sC -p- 192.168.101.87只扫描到TCP 22(ssh)和80(http)端口

浏览器访问靶机80端口,出现下图的页面,好像也没啥有用的信息

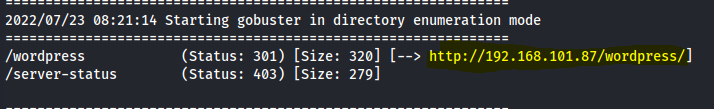

gobuster扫描网站目录,发现http://192.168.101.87/wordpress/

gobuster dir -u http://192.168.101.87 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

浏览器访问http://192.168.101.87/wordpress/时无法正确加载,直接用wpscan扫描

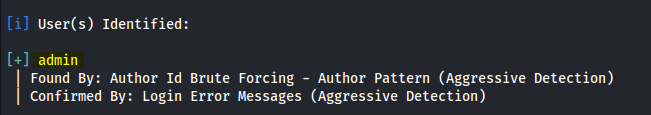

wpscan --url http://192.168.101.87/wordpress/ -e扫描到用户admin,但是后续试了几个小字典用wpscan爆破admin的密码没有爆破出来,用rockyou.txt又爆破的超级超级慢,遂放弃

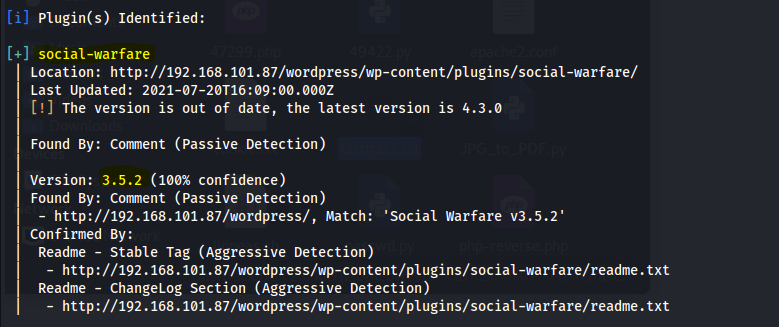

wpscan还扫描到plugin: social-warfare版本3.5.2

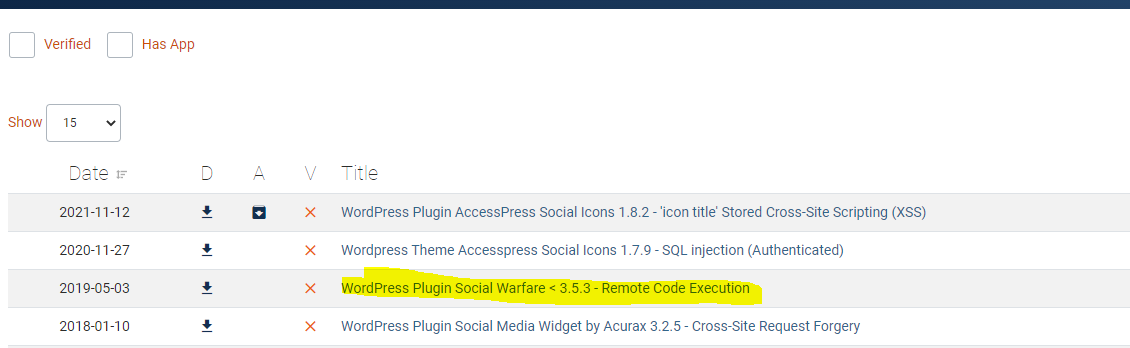

在exploit-db上搜索wordpress social,发现一个:WordPress Plugin Social Warfare < 3.5.3 - Remote Code Execution(WordPress Plugin Social Warfare < 3.5.3 - Remote Code Execution - PHP webapps Exploit)

点击进入,并下载exp:46794.py。但是下载下来的exp不怎么会用,发现exp中有一个github的url(GitHub - hash3liZer/CVE-2019-9978: CVE-2019-9978 - (PoC) RCE in Social WarFare Plugin (