某天小明收到了一件很特别的礼物,有奇怪的后缀,奇怪的名字和格式。小明找到了知心姐姐度娘,度娘好像知道这是啥,但是度娘也不知道里面是啥。。。你帮帮小明?找到帐号密码,串在一起,用32位小写MD5哈希一下得到的就是答案。

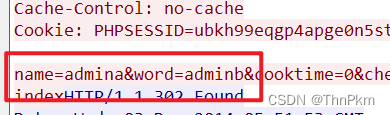

wireshark 里发现账号密码,adminaadminb直接md5加密就可

浏览图片的时候刷新键有没有用呢

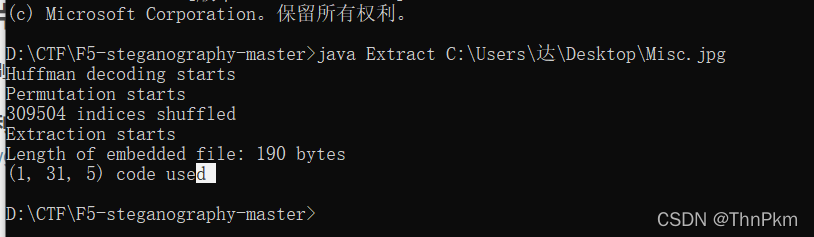

新知识F5隐写,利用工具 —— F5-steganography mirrors / matthewgao / F5-steganography · GitCode

命令

java Extract 文件的绝对路径

得到一个output.txt在F5文件目录下

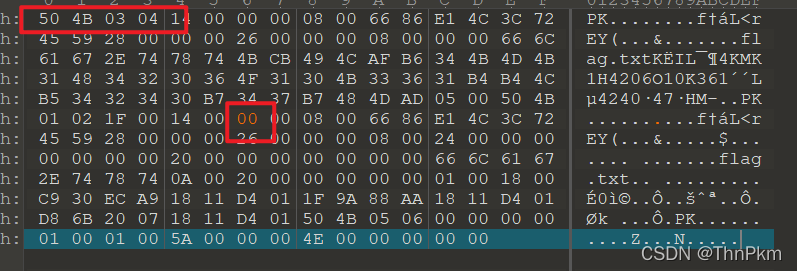

拉进010,发现是zip文件头,并且存在伪加密,直接做就可

解密后:What is Nicki Minaj's favorite song that refers to snakes?

找了一下是anaconda(蟒蛇)

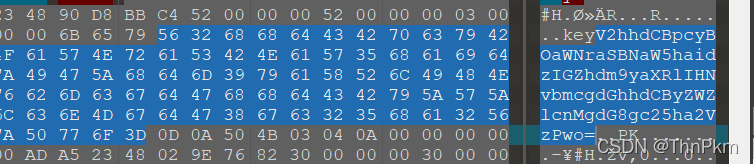

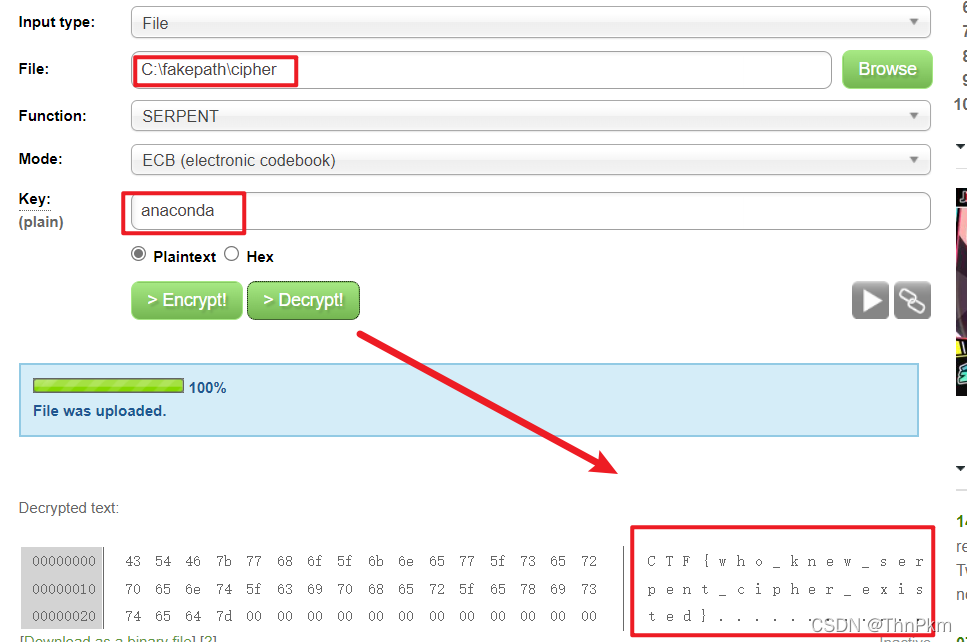

binwalk分离,给了个key就是上面那个,还有个cipher文件

wp说还有种蛇加密算法,serpent算法Serpent Encryption – Easily encrypt or decrypt strings or files (online-domain-tools.com)

cipher导进去, key就是anaconda

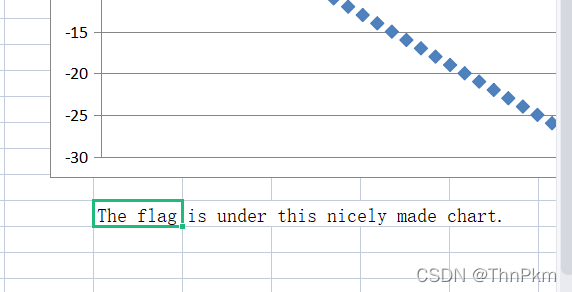

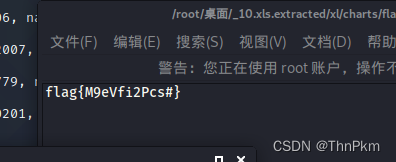

下载附件得到是xls表,binwalk分离

在chart文件夹发现

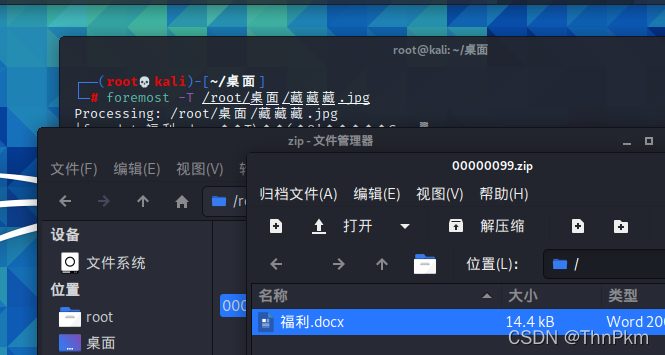

binwalk查到有个zip,foremost分离出来,得到个docx,

Windows打开是个二维码,扫码即可

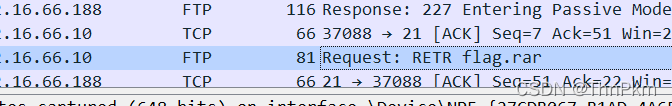

被偷走的文件一黑客入侵了某公司盗取了重要的机密文件,还好管理员记录了文件被盗走时的流量,请分析该流量,分析出该黑客盗走了什么文件。

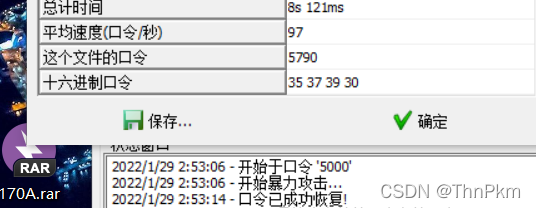

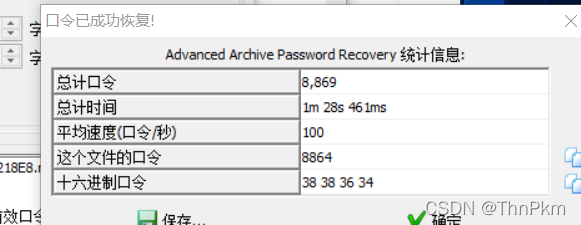

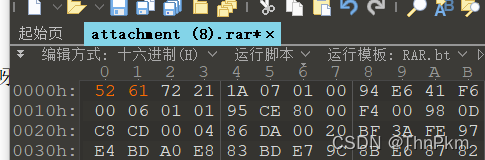

有个flag.rar,直接binwalk 分离出了个rar,有个加密暴力4位数

ZIP伪加密,打开是佛曰 与佛论禅密码 - Bugku CTF

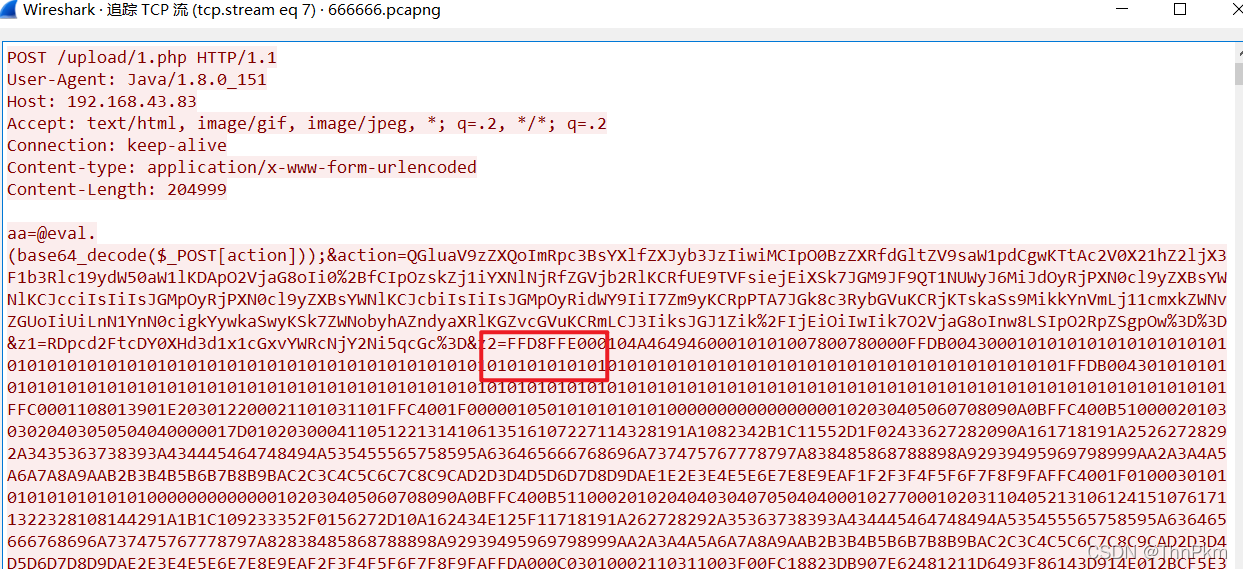

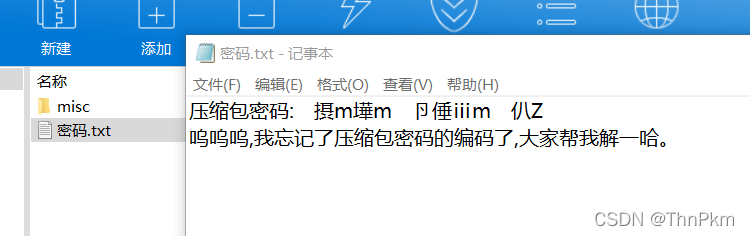

binwalk 分离出了个压缩包,需要密码

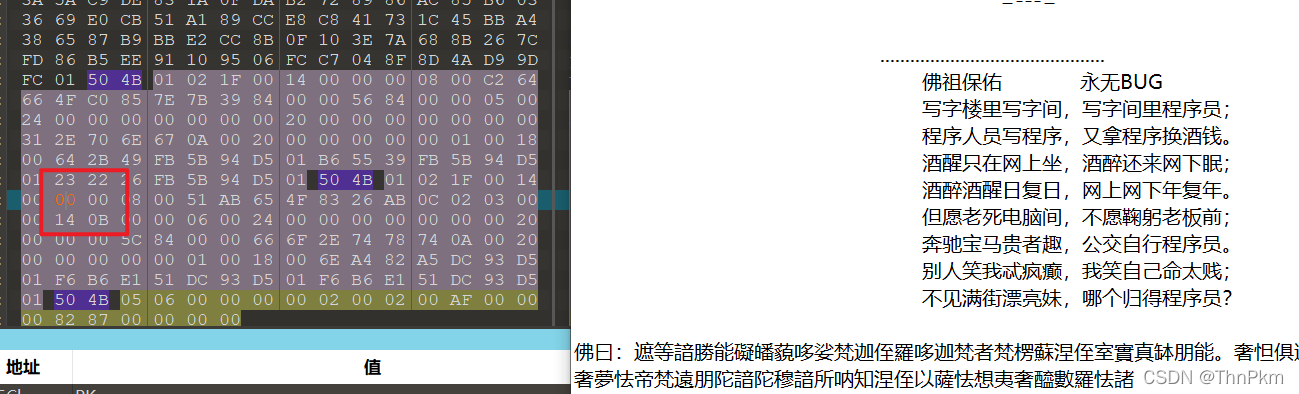

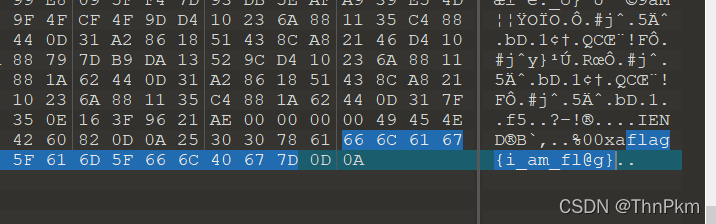

看wp,第7流里藏了个jpg文件 把这些16进制复制出来,找个脚本转换jpg

把这些16进制复制出来,找个脚本转换jpg

s='填写16进制数据'

import binascii

out=open('2.jpg','wb')

out.write(binascii.unhexlify(s))

out.close()

得到这个,就是密码

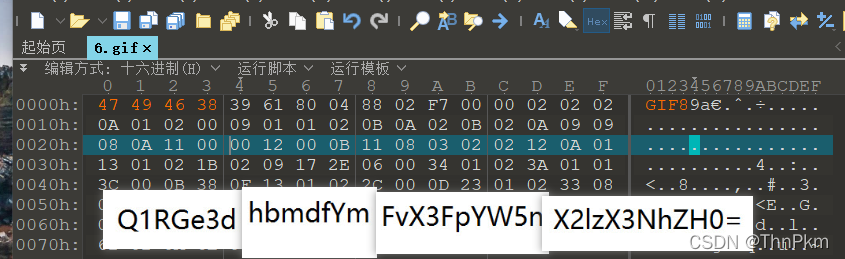

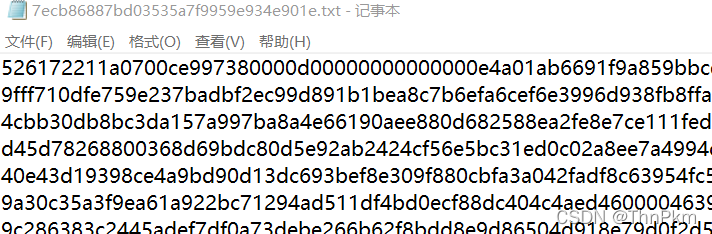

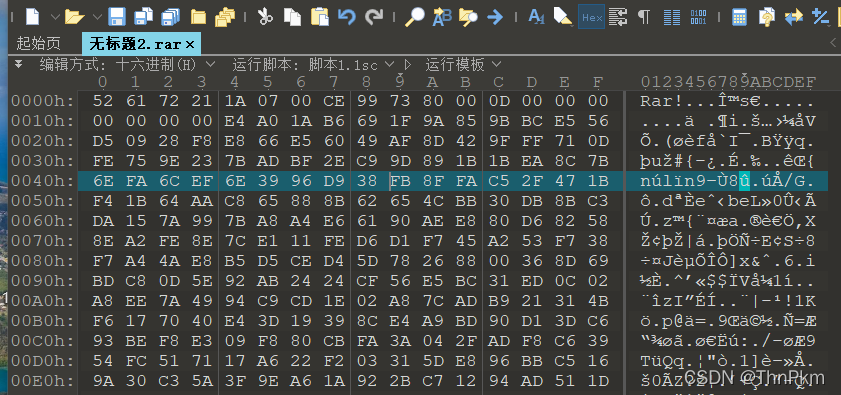

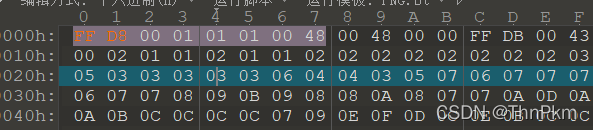

下载附件后zip打不开,010打开发现

010打开文件尾后面还有很多数据,右侧的文本数据16进制转ASCII

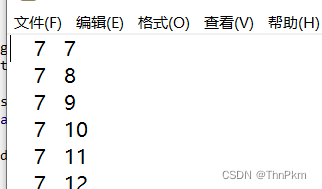

得到很多坐标

下载gnuplot 这个 ,输入 plot '文件路径'

坐标文件没有括号和逗号才能使用,直接记事本替换

binwalk 分离

4位数爆破

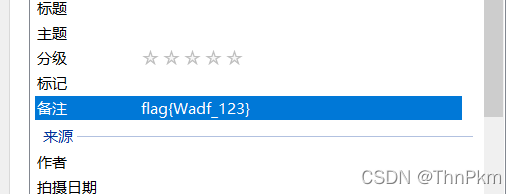

just_a_rar4位数爆破,备注里

附件二维码扫出来没啥有用信息,直接binwalk分离

给了不少压缩包,

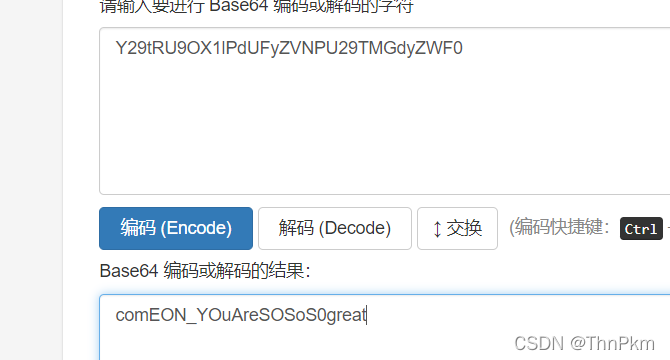

第二个压缩包有个base64,解码就是第一个压缩包密码,给了个图片

找了一下没有啥信息,就是个干扰项

第三个压缩包,很长一段base64,重复解码大概十来次

这是第四个压缩包密码,是个音频

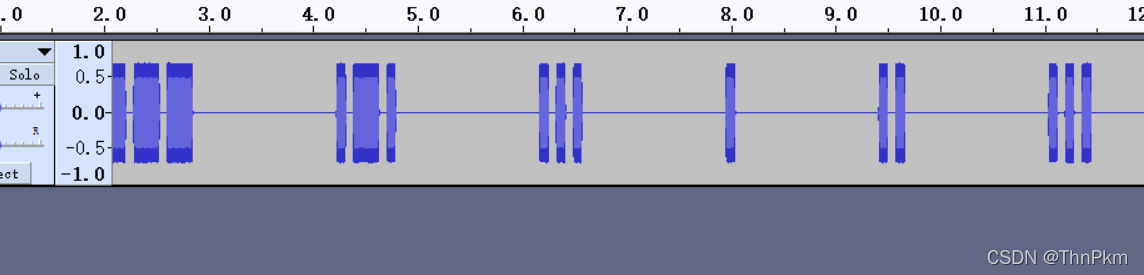

转换摩斯码,

一叶障目010修改高,多改点,我第一次改完还没出来又绕了一圈

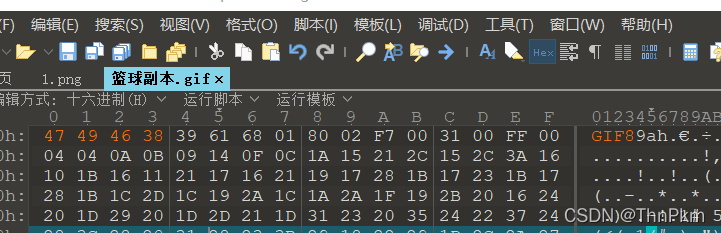

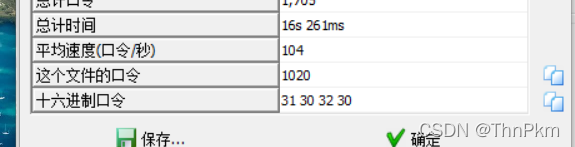

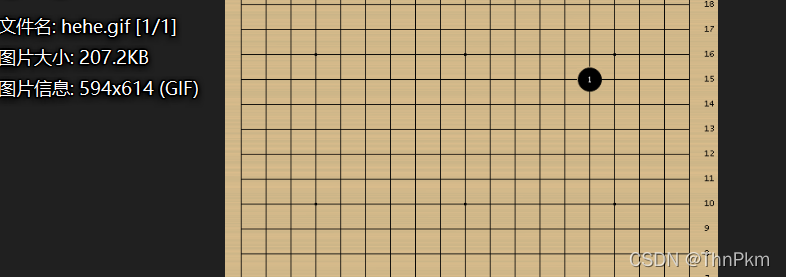

坤坤篮球gif,修复gif标头

提交不上去,是_而不是-

flag{zhi_yin_you_are_beautiful}

穿越时空的思念

摩斯密码

flag{f029bd6f551139eedeb8e45a175b0786}

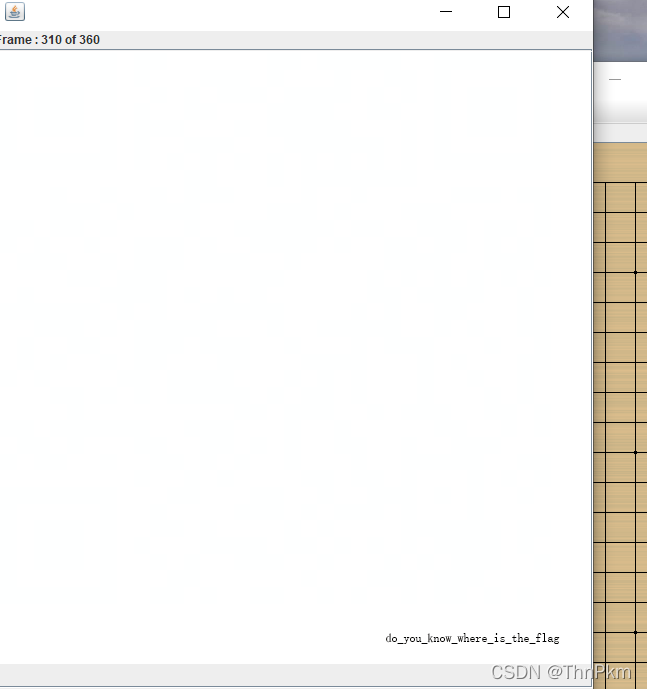

纳尼一样修复gif,逐帧查看连出base64

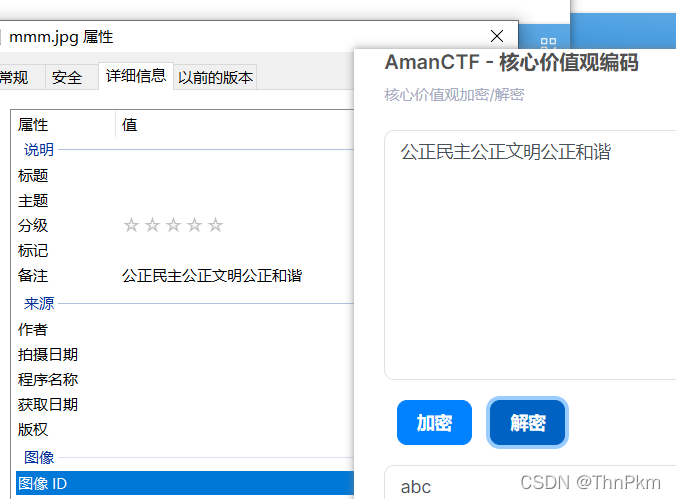

图片备注,得到密码abc

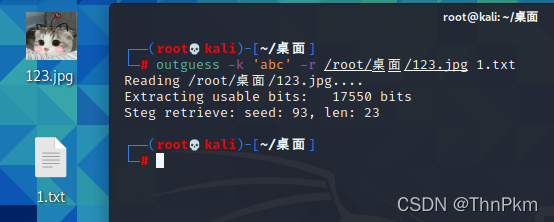

新知识,kali 里面有个工具叫outguess

apt-get install outguess 安装工具

outguess -k ‘abc’ -r mmm.jpg flag.txt 提取命令

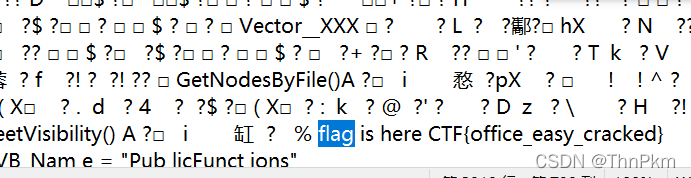

一个加密的excel, 修改后缀txt直接搜

binwalk 分离出rar,里面一个加密gif,4位数爆破出来

手点废了这帧有信息,保存下来,红色通道0时候有个二维码,

摩斯密码

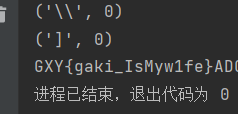

gakkibinwalk分离出个加密的rar

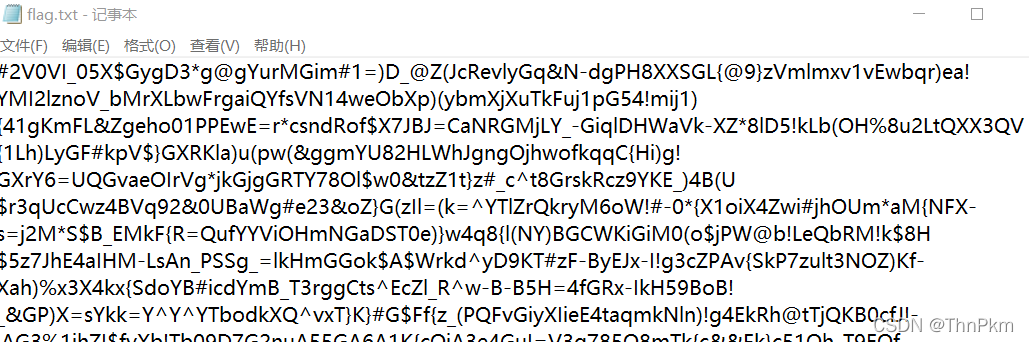

四位数爆破出来,打开txt,大量无规律的字符

大神提供了字符数量统计脚本

大神提供了字符数量统计脚本

# -*- coding:utf-8 -*-

#Author: mochu7

alphabet = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- =\\{\\}[]"

strings = open('./flag.txt').read()

result = {}

for i in alphabet:

counts = strings.count(i)

i = '{0}'.format(i)

result[i] = counts

res = sorted(result.items(),key=lambda item:item[1],reverse=True)

for data in res:

print(data)

for i in res:

flag = str(i[0])

print(flag[0],end="")

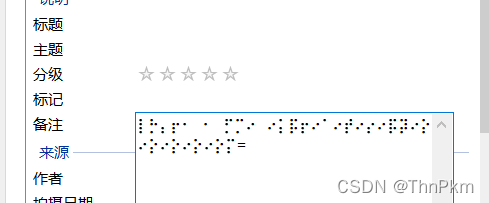

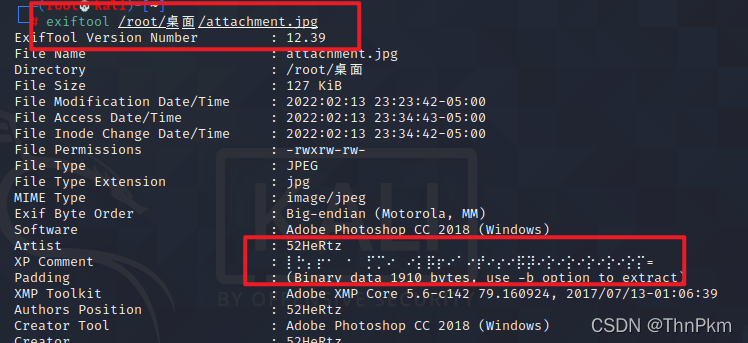

备注发现盲文文本加密为盲文,可自设密码|文本在线加密解密工具

kali里面exiftool也方便

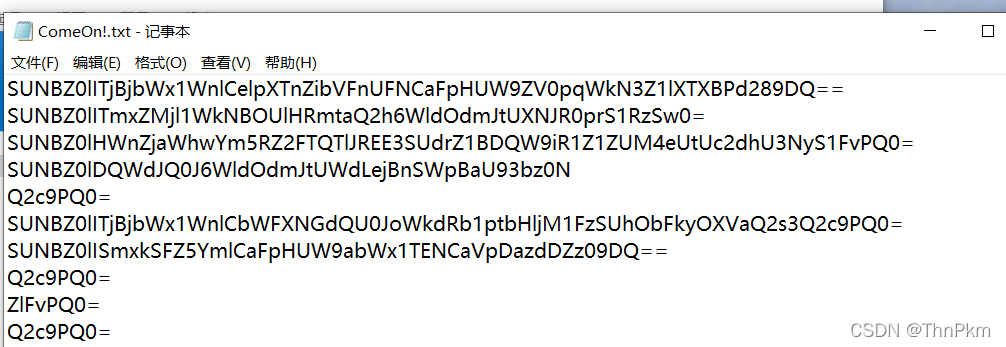

一堆base64,利用大佬脚本跑,要用Python2跑

def get_base64_diff_value(s1, s2):

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

res = 0

for i in xrange(len(s2)):

if s1[i] != s2[i]:

return abs(base64chars.index(s1[i]) - base64chars.index(s2[i]))

return res

def solve_stego():

with open('ComeOn!.txt', 'rb') as f:

file_lines = f.readlines()

bin_str = ''

for line in file_lines:

steg_line = line.replace('\n', '')

norm_line = line.replace('\n', '').decode('base64').encode('base64').replace('\n', '')

diff = get_base64_diff_value(steg_line, norm_line)

print diff

pads_num = steg_line.count('=')

if diff:

bin_str += bin(diff)[2:].zfill(pads_num * 2)

else:

bin_str += '0' * pads_num * 2

print goflag(bin_str)

def goflag(bin_str):

res_str = ''

for i in xrange(0, len(bin_str), 8):

res_str += chr(int(bin_str[i:i + 8], 2))

return res_str

if __name__ == '__main__':

solve_stego()

伟大的侦探

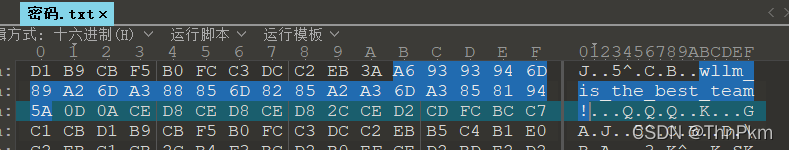

没什么思绪,新知识,010打开,选字符集EBCDIC,这句话就是密码

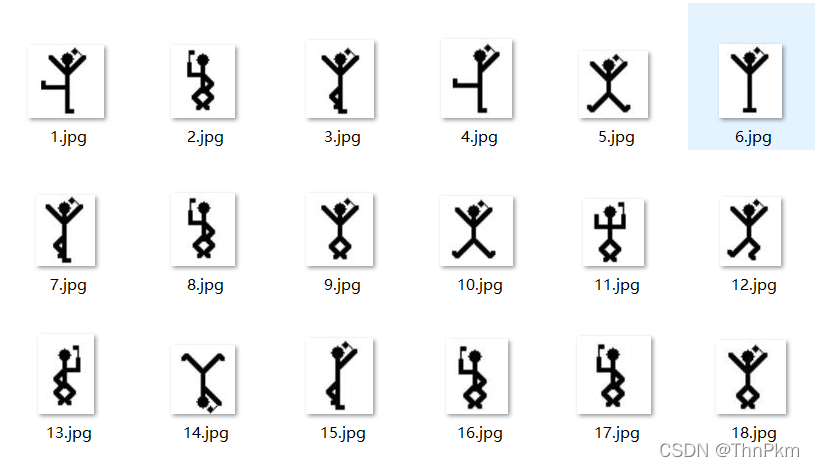

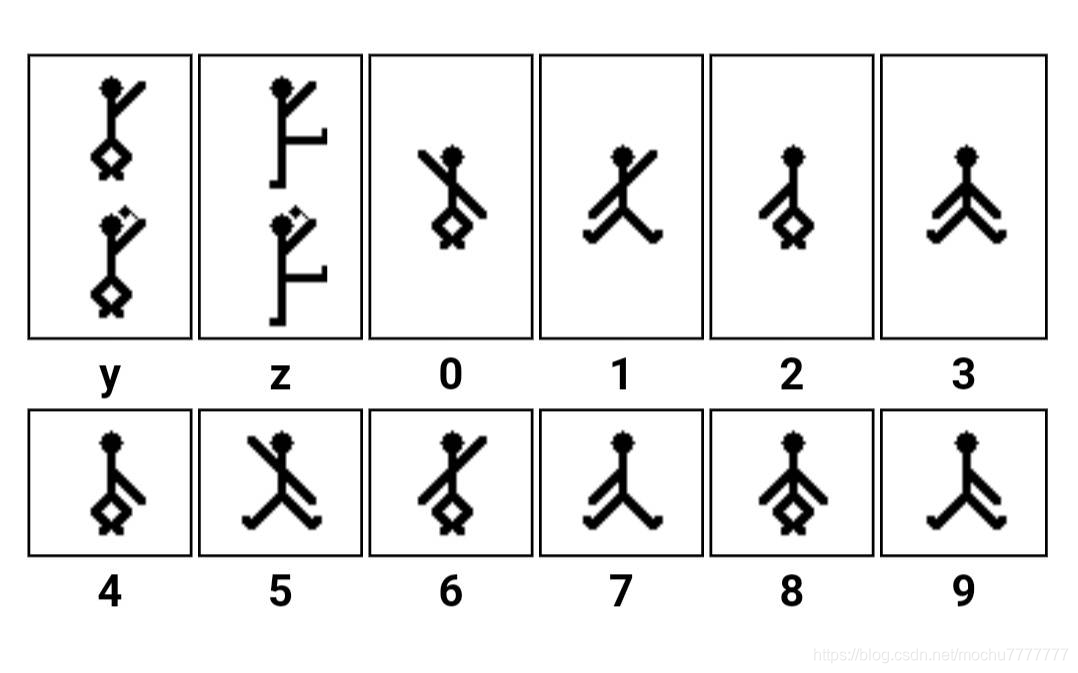

得到18张图片,福尔摩斯小人密码

进行对照,得到iloveholmesandwllm

ook解码Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

黑客帝国

一堆16进制文件,换了个ASCII码就看见是rar文件,复制进去010要用shift

保存出来rar,需要爆破密码,依旧4位数

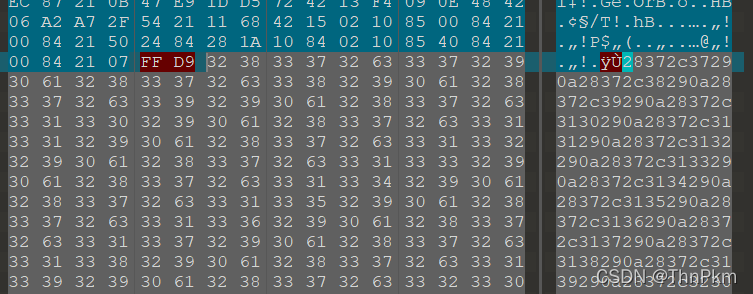

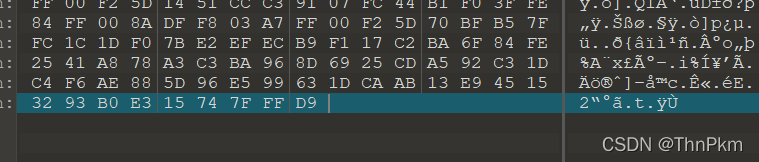

打开后是个损坏的png,但是文件尾是jpg,将文件头改成FF D8

修复rar文件头 52 61 72 21 1A 07 00

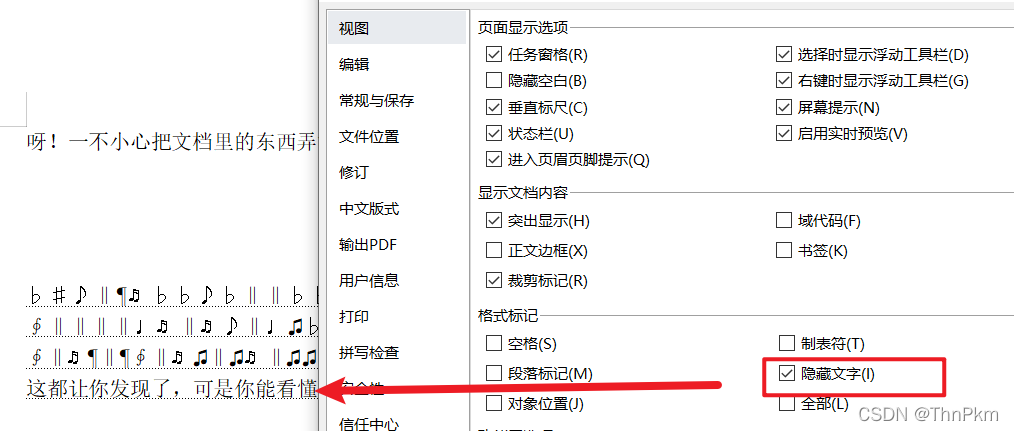

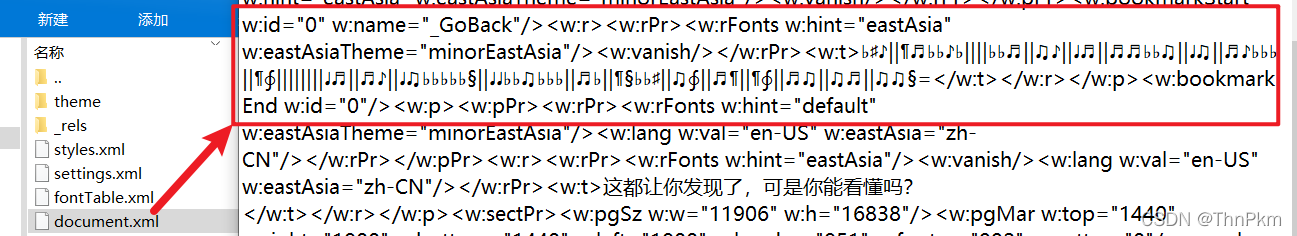

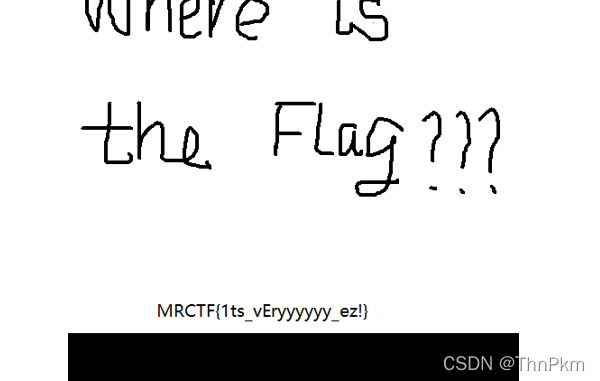

word里面打开隐藏文字

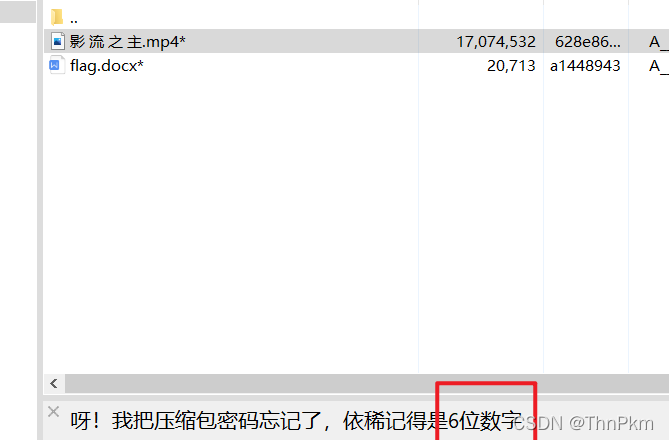

但是复制不出来,后缀改为txt发现是zip文件头,

把doc修改为zip,音乐字符解码

010修改高度

视频文件有信息

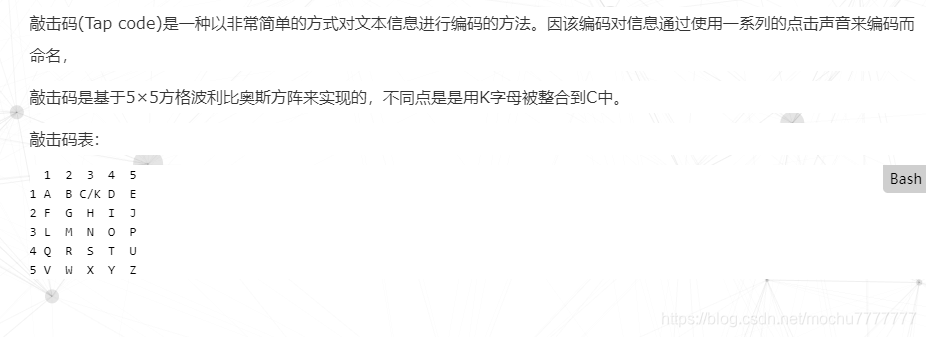

新知识,敲击码,

..... ../... ./... ./... ../

..... ../... ./... ./... ../ 5,2 3,1 3,1 3,2 W L L M

base64解出:up_up_up

flag2.zip密码就是 wllmup_up_up

得到jpg,题解说flag在010里找,我没找到