eyoucms 1.5.5任意命令执行漏洞

文章目录

一、漏洞简介

- eyoucms 1.5.5任意命令执行漏洞

-

- 一、漏洞简介

- 二、漏洞影响

- 三、复现过程

-

- 漏洞位置

- 漏洞分析

- 漏洞利用

eyoucms1.5.5后台存在任意命令执行漏洞。

二、漏洞影响eyoucms1.5.5

三、复现过程 漏洞位置

application\admin\logic\FilemanagerLogic.php editFile函数。

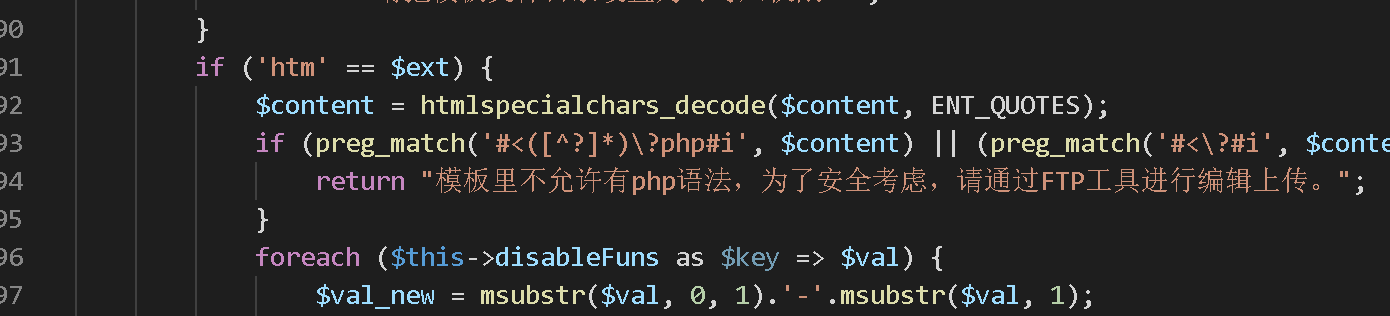

当我们在模板管理功能的页面中传入php代码时会被解析。但是存在过滤,过滤如下:

$content = htmlspecialchars_decode($content, ENT_QUOTES); if (preg_match('#<([^?]*)\?php#i', $content) || (preg_match('#<\?#i', $content) && preg_match('#\?>#i', $content)) || preg_match('#\{eyou\:php([^\}]*)\}#i', $content) || preg_match('#\{php([^\}]*)\}#i', $content)) { return "模板里不允许有php语法,为了安全考虑,请通过FTP工具进行编辑上传。"; }

很明显主要的目的是不让传带php标签的内容,大体规则如下。 1、内容中不能有 2、内容中不能同时有 3、内容中不能有{eyou:phpxxx 4、内容中不能有{php xxx 我们可以发现第二条存在一个隐患,即我们可以传入

关注

打赏

最近更新

- 深拷贝和浅拷贝的区别(重点)

- 【Vue】走进Vue框架世界

- 【云服务器】项目部署—搭建网站—vue电商后台管理系统

- 【React介绍】 一文带你深入React

- 【React】React组件实例的三大属性之state,props,refs(你学废了吗)

- 【脚手架VueCLI】从零开始,创建一个VUE项目

- 【React】深入理解React组件生命周期----图文详解(含代码)

- 【React】DOM的Diffing算法是什么?以及DOM中key的作用----经典面试题

- 【React】1_使用React脚手架创建项目步骤--------详解(含项目结构说明)

- 【React】2_如何使用react脚手架写一个简单的页面?