🏆今日学习目标: 🍀明白如何快速找出所有过滤内容 ✅创作者:贤鱼 🎉个人主页:贤鱼的个人主页 🔥专栏系列:网络安全

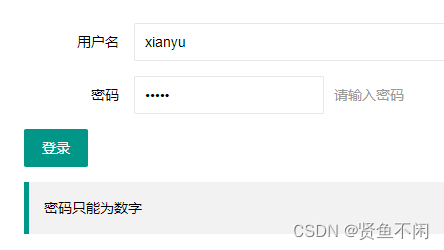

了解如何注入,首先要知道他有没有注入漏洞 这里密码输入admin,可以显示密码只能为数字  可以看到,用户名加入一个or就变成了非法,由此可见这里有注入漏洞,可是想知道所有的过滤内容该怎么办呢?

可以看到,用户名加入一个or就变成了非法,由此可见这里有注入漏洞,可是想知道所有的过滤内容该怎么办呢?  不要慌,等贤鱼从包里掏出神器【手动狗头】

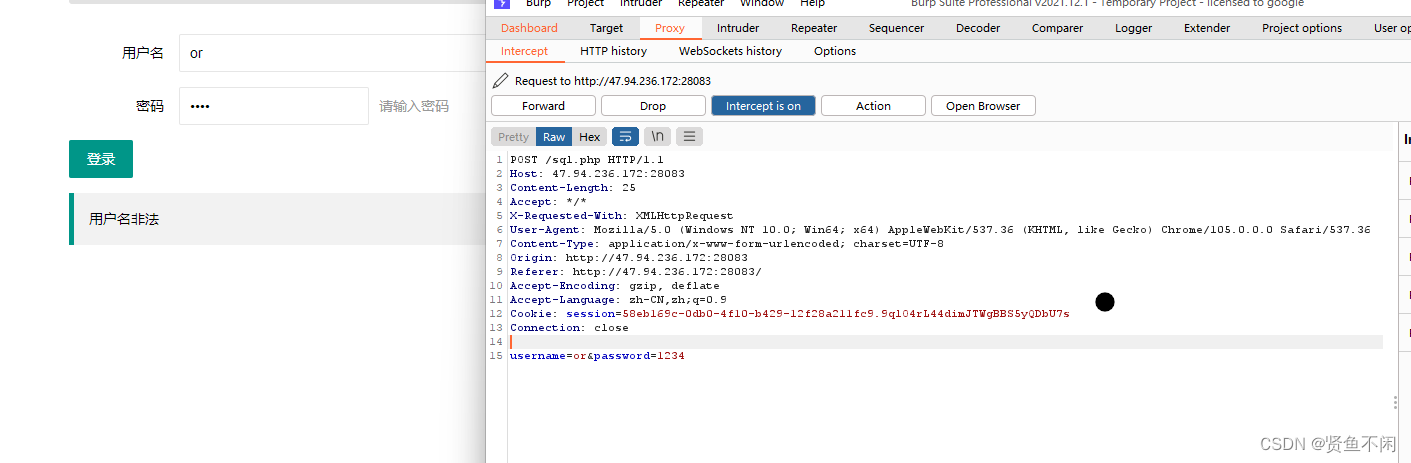

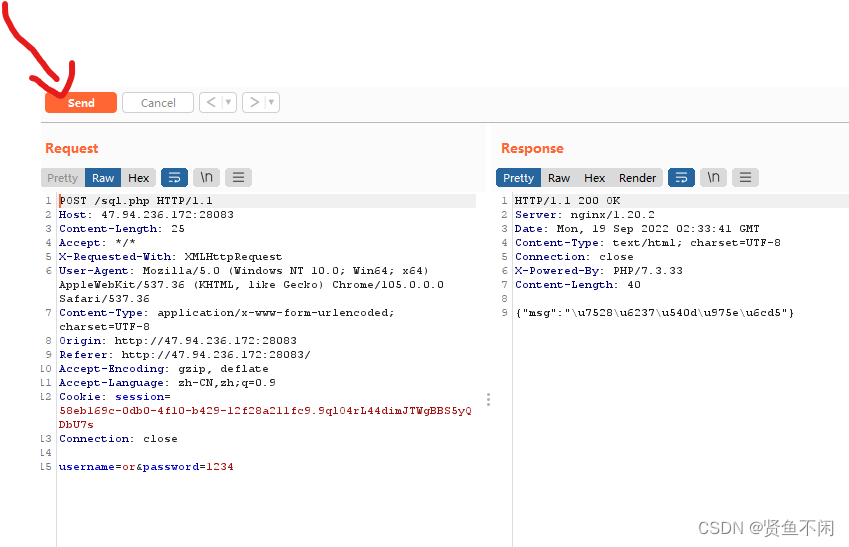

不要慌,等贤鱼从包里掏出神器【手动狗头】  抓包

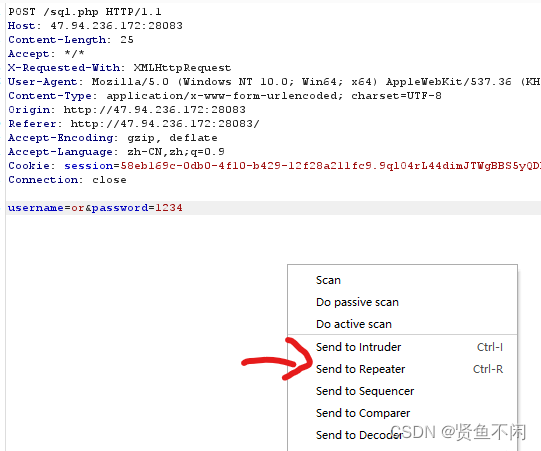

抓包  鼠标右键点击send to repeater

鼠标右键点击send to repeater  点击send,我们已经知道or返回的是用户名非法,所以后面返回的内容我们要记住,接下来开始秀操作

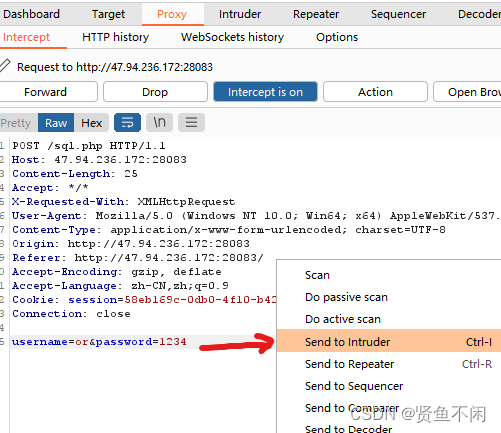

点击send,我们已经知道or返回的是用户名非法,所以后面返回的内容我们要记住,接下来开始秀操作  回到proxy,点击send to intruder

回到proxy,点击send to intruder

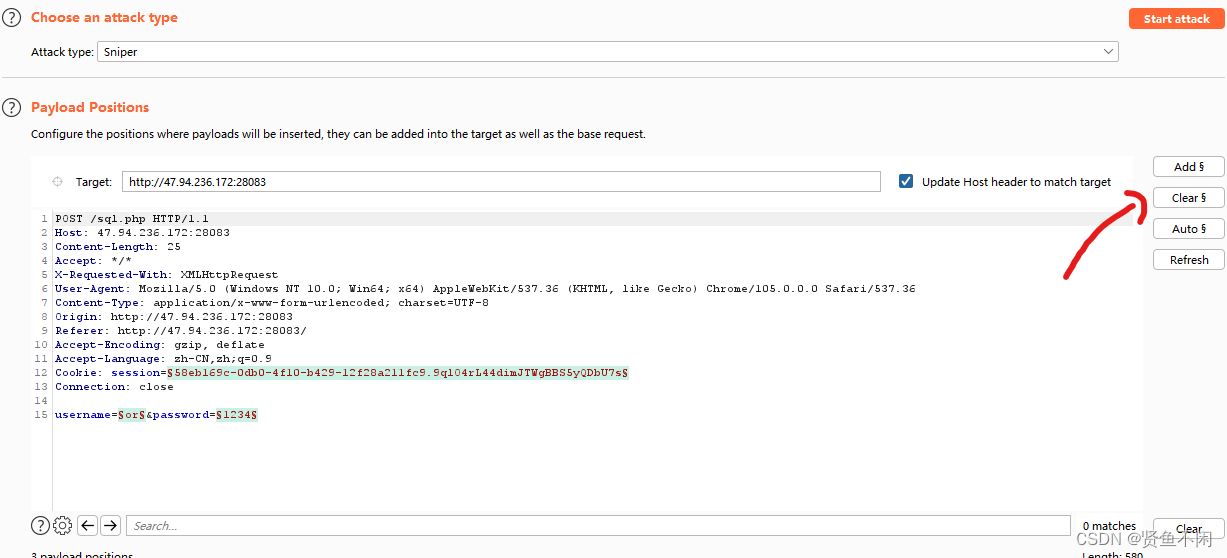

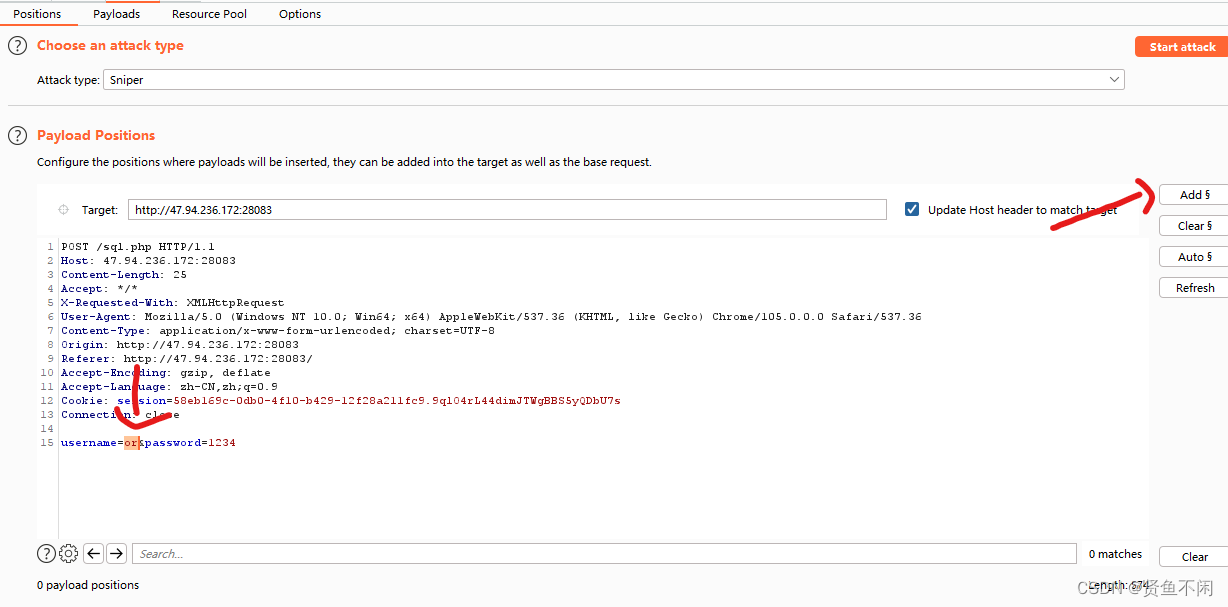

选择or部分,点击add

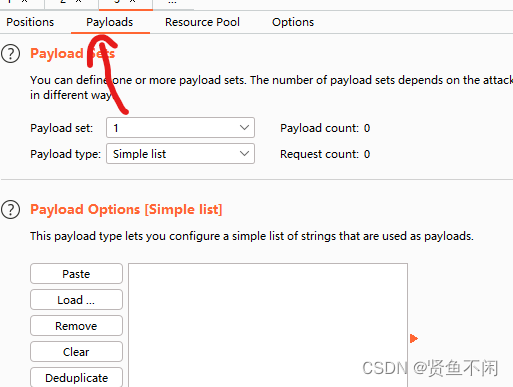

选择or部分,点击add  进入payloads

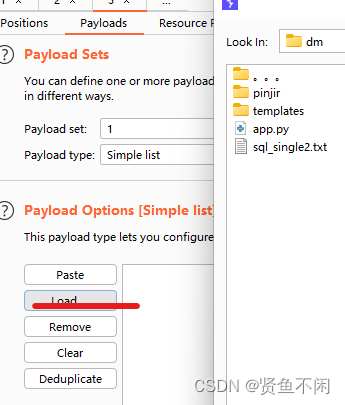

进入payloads  点击load

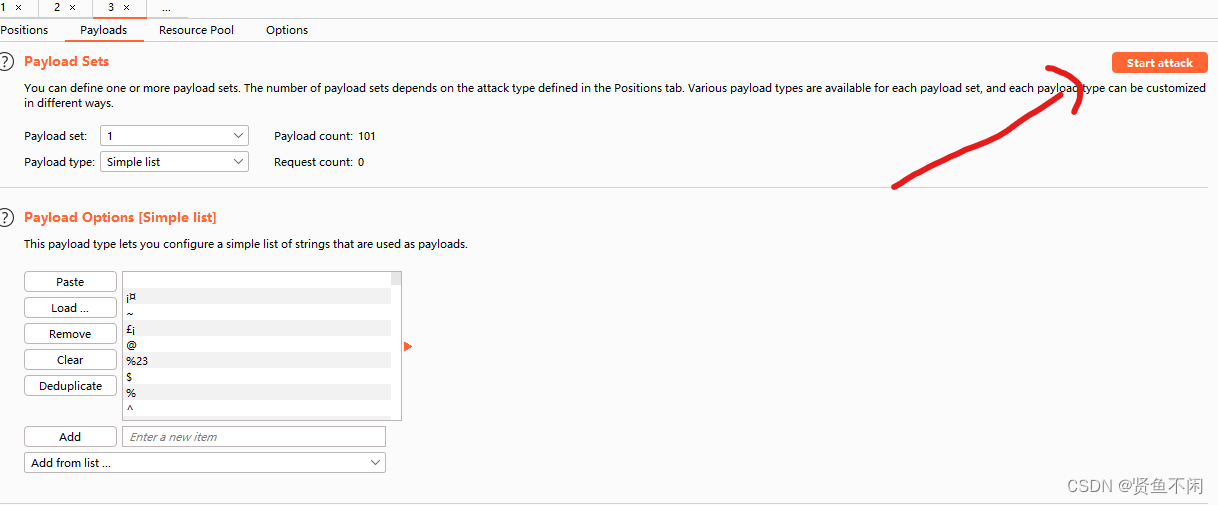

点击load  这里贤鱼分享一个文件,各位可以复制下来新建一个文本复制进去然后添加到payloads中

这里贤鱼分享一个文件,各位可以复制下来新建一个文本复制进去然后添加到payloads中

·

~

!

@

%23

$

%

^

&

*

(

)

-

_

+

=

[

]

{

}

;

:

'

"

\

\\

|

,

.

/

<

>

?

!=

in

not in

between

NOT BETWEEN

rlike

is null

is not null

-- --

/**/

||

&&

%0b

union

select

from

where

update

insert

delete

database

schema

user

table_name

table_schema

infromation_scheme.tables

infromation_scheme.columns

tables

columns

column_name

and

or

group by

except

intersept

as

asc

desc

distinct

union select

like

regexp

limit

lpad

unhex

conv

updatexml

extractvalue

sleep

if

ord

ascii

left

mid

substr

length

into

outfile

load_file

count

floor

rand

group_concat

concat_ws

concat

char

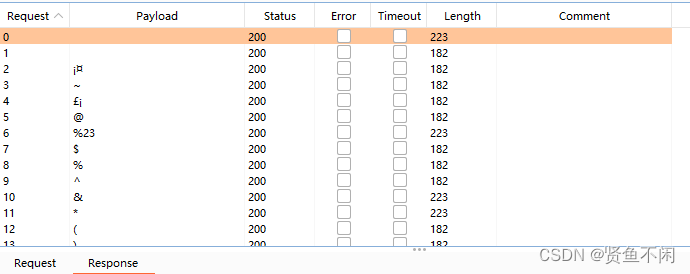

可以发现,在length一列长度都不相同,然后我们进去看看那些的返回是用户名非法,就可以快速知道被过滤的内容了

可以发现,在length一列长度都不相同,然后我们进去看看那些的返回是用户名非法,就可以快速知道被过滤的内容了