使用xray代理模式进行漏洞扫描

- 代理模式下的基本架构为,扫描器作为中间人,

- 首先原样转发流量,并返回服务器响应给浏览器等客户端,

- 通讯两端都认为自己直接与对方对话,同时记录该流量,

- 然后修改参数并重新发送请求进行扫描。

- 在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。

- 这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。

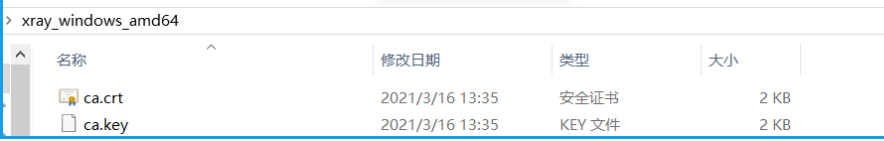

- 运行命令之后,将在当前文件夹生成 ca.crt 和 ca.key 两个文件。

- 本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件。

- 双击 ca.crt,然后按照下图的步骤操作。

在扫描之前,我们还需要做一些必要的设置第一次启动 xray 之后,当前目录会生成 config.yml 文件,选择文件编辑器打开,并按照下方说明修改。

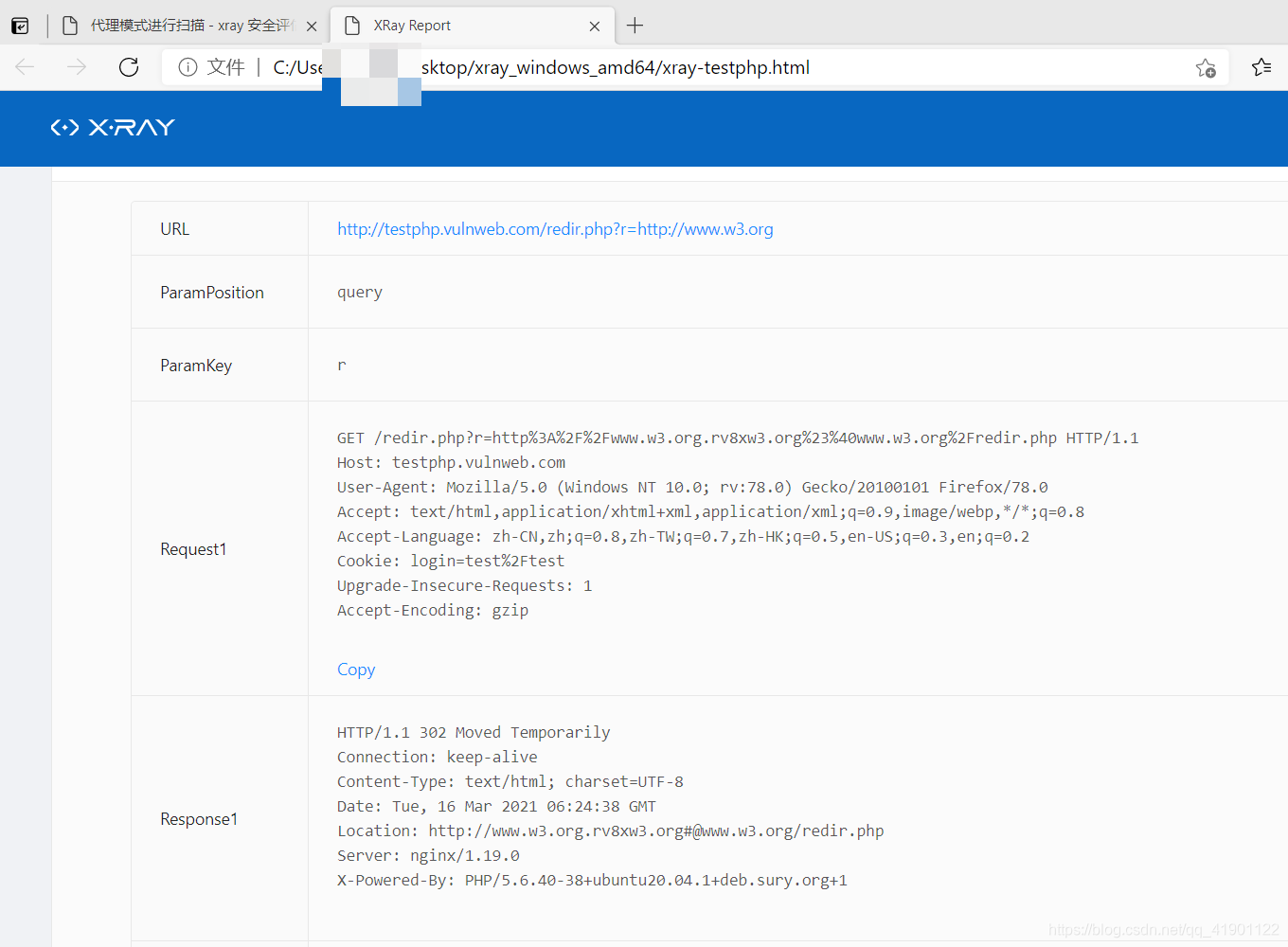

- mitm 中 restriction 中 hostname_allowed 增加 testphp.vulnweb.com

因为我们的测试目标站就是 http://testphp.vulnweb.com,增加这个过滤之后,xray 将只会扫描该站的流量,避免扫描到非授权目标站点。

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:1234 --html-output xray-testphp.html

- 提示 file xray-testphp.html already exists,可以删除已经存在的报告文件,或者使用一个新的文件名,或者在文件名中加入 timestamp 或 datetime 将自动替换为实际值。

勇气不是从你的脑袋里生出,

而是从你的脚下涌现的。

– 松浦弥太郎